Вступ

Ви турбуєтесь про те, щоб захистити свою інформацію в Інтернеті від кібератак? Вам пощастило! Ознайомтеся з найкращими інструментами для підвищення кібербезпеки. Ці інструменти допоможуть знайти вразливості та підвищити безпеку ваших цифрових активів. Будьте на крок попереду загроз і захищайте свої дані, використовуючи правильні інструменти. Давайте зануримося в найкращі варіанти для захисту вашої присутності в Інтернеті.

Огляд інструментів пентестування в кібербезпеці

Тестування на проникнення в кібербезпеці передбачає використання різних інструментів для пошуку вразливостей.

Серед найпоширеніших інструментів - nmap, Wireshark, Nessus, Metasploit, hashcat і John the Ripper.

Такі платформи, як pentest-tools.com та G2 2023, пропонують широкий спектр інструментів для ефективного тестування.

Ці інструменти можуть створювати карти атак, експлуатувати вразливості, такі як SQL-ін'єкції, зламувати паролі та генерувати звіти для команд безпеки.

Aircrack-ng та Nessus допомагають сканувати відкриті порти, знаходити вразливості та оцінювати безпеку хмарних та локальних систем.

Універсальна платформа для ефективного SEO

За кожним успішним бізнесом стоїть потужна SEO-кампанія. Але з незліченною кількістю інструментів і методів оптимізації на вибір може бути важко зрозуміти, з чого почати. Що ж, не бійтеся, адже у мене є те, що вам допоможе. Представляємо вам універсальну платформу Ranktracker для ефективного SEO

Ми нарешті зробили реєстрацію на Ranktracker абсолютно безкоштовною!

Створіть безкоштовний обліковий записАбо Увійдіть, використовуючи свої облікові дані

Етичні методи злому, творчі методології злому та аналіз мережевих протоколів також мають вирішальне значення для виявлення загроз у бездротових мережах.

Популярні інструменти для тестування на проникнення

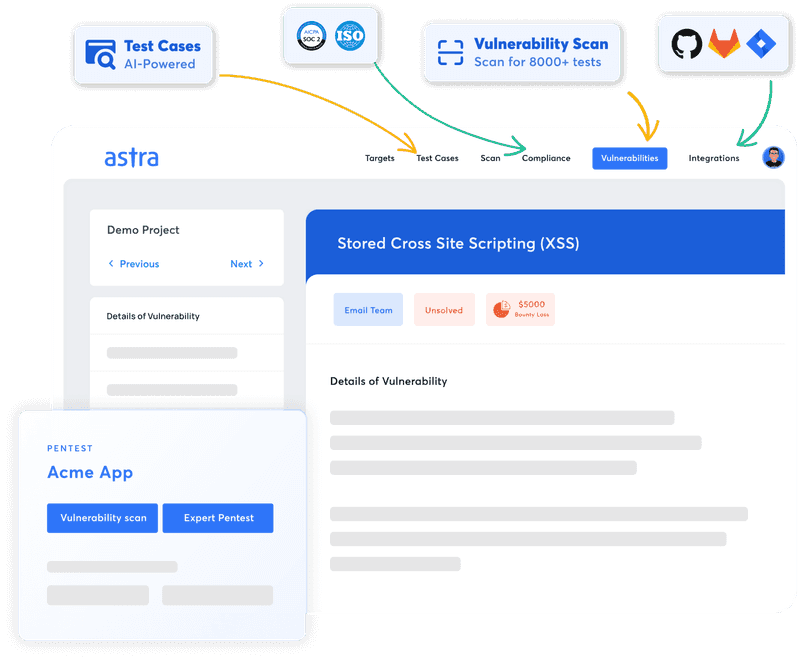

Astra Pentest: Ваше найкраще рішення для пентесту

Ключові атрибути:

- Платформа: Веб-платформа

- Ефективність пентестування: Поєднує безперервне автоматизоване сканування з цільовою ручною оцінкою.

- Точність: Гарантує відсутність помилкових спрацьовувань.

- Відповідність стандартам: Дотримується стандартів PCI-DSS, HIPAA, ISO27001 та SOC2.

- Експертне керівництво для виправлень: Доступно.

- Безшовна інтеграція: Включає Slack, Jira, GitHub, GitLab, Jenkins та інші.

- Ціни: Починається від $1999 на рік.

Astra Pentest Platform - це всеосяжний інструмент пентестування, який поєднує в собі технологію автоматизованого сканування, посилену штучним інтелектом, з ретельним ручним пентестуванням, що відповідає різноманітним галузевим стандар�там, включаючи OWASP TOP 10 і SANS 25.

Завдяки ретельному скануванню ми впевнено пропонуємо нуль хибних спрацьовувань, в той час як наше обширне ручне тестування виявляє серйозні загрози, такі як злами платіжних шлюзів і логічні помилки.

Це просте у впровадженні SaaS-рішення має зручне розширення Chrome для запису входів, що полегшує автентифіковане сканування за стінами входу без клопоту повторної автентифікації.

Чому варто обрати Astra для своїх потреб?

Завдяки колективному досвіду наших інженерів з безпеки, який охоплює понад 50 років, і репозиторію з більш ніж 9 300 автоматизованих тестів і перевірок на відповідність, Astra надає компаніям і фахівцям з безпеки інструменти, необхідні для ефективного виконання їхніх завдань з безпеки.

Переваги:

- Легко вписується у ваш конвеєр CI/CD.

- Послідовне сканування вразливостей з регулярним оновленням критеріїв сканування.

- Працюйте разом із сертифікованими експертами з безпеки (OSCP, CEH), які брали участь у розробці CVE.

- Швидко сортуйте та виправляйте вразливості.

- Створюйте індивідуальні звіти, зручні як для керівників, так і для розробників.

Обмеження:

- Пропонує лише тижневу безкоштовну пробну версію.

Kali Linux

Kali Linux - популярна операційна система, яка використовується в кібербезпеці для тестування на проникнення. Вона має багато інструментів для пошуку вразливостей у мережах, веб-додатках, базах даних та Wi-Fi. Такі інструменти, як Nmap, Wireshark, Nessus, Metasploit, John the Ripper та Aircrack-ng широко використовуються в Kali Linux. Вони можуть аналізувати мережеві протоколи, створювати звіти про вразливості та зламувати паролі.

Kali Linux відомий своїм широким набором інструментів для експлуатації, включаючи SQL-ін'єкції, тестування безпеки хмарних сервісів і сканери вразливостей. Етичні хакери, тестувальники проникнення та команди безпеки часто обирають Kali Linux за його потужні можливості та робочі процеси для злому, пристосовані для тестових середовищ.

Відрижка

Burp Suite - це інструмент, який використовують пентестери. Він допомагає знаходити вразливості у веб-додатках. Ось деякі з його основних можливостей:

- Перехоплення веб-трафіку

- Сканування на наявність типових вразливостей

- Використання недоліків для перевірки рівня безпеки

Під час сканування веб-додатків Burp Suite аналізує запити та відповіді. Це допомагає пентестерам виявляти проблеми безпеки, такі як SQL-ін'єкції або міжсайтовий скриптинг.

Універсальна платформа для ефективного SEO

За кожним успішним бізнесом стоїть потужна SEO-кампанія. Але з незліченною кількістю інструментів і методів оптимізації на вибір може бути важко зрозуміти, з чого почати. Що ж, не бійтеся, адже у мене є те, що вам допоможе. Представляємо вам універсальну платформу Ranktracker для ефективного SEO

Ми нарешті зробили реєстрацію на Ranktracker абсолютно безкоштовною!

Створіть безкоштовний обліковий записАбо Увійдіть, використовуючи свої облікові дані

Щоб ефективно використовувати Burp Suite для тестування на проникнення, поєднуйте його з іншими інструментами, такими як Nmap для сканування мережі, Wireshark для аналізу мережевих протоколів і Metasploit для автоматизованої експлуатації.

За допомогою Burp Suite пентестери можуть створювати детальні звіти про свої знахідки. Це допомагає командам безпеки або мережевим адміністраторам виправити критичні вразливості.

Wireshark

Wireshark - це потужний інструмент для аналізу мережевої безпеки. Він перехоплює та аналізує мережевий трафік у режимі реального часу. Цей інструмент допомагає у виявленні та аналізі мережевих вразливостей. Пентестери використовують його для перевірки пакетів на наявність експлойтів, таких як SQL-ін'єкції. Вони також можуть виявити відкриті порти, мережеві протоколи та недоліки безпеки, якими можуть скористатися зловмисники.

Wireshark зазвичай використовується для тестування на проникнення. Він відстежує мережеву активність, аналізує пакети даних і генерує докладні звіти. Він інтегрований в автоматизовані робочі процеси сканування з такими інструментами, як Nmap, Nessus і Metasploit для виявлення вразливостей.

Мережеві адміністратори та служби безпеки використовують Wireshark для захисту активів, особливо в хмарних і бездротових мережах. Він виявляє та зменшує ризики безпеки у веб-програмах і базах даних.

Платформи для інструментів пентестування

pentest-tools.com

Pentest-tools.com пропонує різноманітні інструменти для ефективного пентестування. Ці інструменти охоплюють сканування мережі та оцінку вразливостей.

Платформа включає в себе автоматизовані сканери, інструменти для тестування веб-додатків та фреймворки для експлуатації. Ці інструменти допомагають пентестерам знаходити вразливості в мережах і веб-додатках.

Для поглибленого тестування на проникнення на pentest-tools.com використовуються такі популярні інструменти, як Kali Linux, Burp Suite та Wireshark. Вони допомагають в аналізі мережевих протоколів, тестуванні веб-додатків і сніфінгу пакетів.

Nmap використовується для виявлення мереж, Nessus - для сканування вразливостей, а Metasploit - для розробки експлойтів. Ці інструменти імітують реальні атаки.

Pentest-tools.com може виявляти відкриті порти, типові вразливості та критичні вразливості в хмарних середовищах. Це дозволяє командам безпеки та тестувальникам на проникнення проводити ретельну оцінку.

Платформа тако�ж підтримує написання звітів, робочі процеси креативного хакінгу та етичні методи експлуатації. Це підвищує безпеку веб-сайтів та активів у різних середовищах.

g2 2023

G2 2023 - це платформа для інструментів тестування на проникнення. Вона допомагає знаходити вразливості в мережах і веб-додатках. Платформа включає такі інструменти, як Nmap для сканування мереж, Nessus для оцінки вразливостей та Metasploit для використання вразливостей.

G2 2023 також пропонує Wireshark для аналізу мережевих протоколів, Hashcat для злому паролів і John the Ripper для тестування паролів. Ці інструменти допомагають виявити критичні вразливості в базах даних і веб-сайтах.

Платформа дозволяє тестувальникам виявляти поширені вразливості, такі як SQL-ін'єкції у веб-додатках та відкриті порти в хмарних середовищах. Вона також допомагає знаходити вразливості бездротових мереж. G2 2023 підтримує автоматизоване сканування та експлуатацію активів, полегшуючи роботу командам безпеки та мережевим адміністраторам. Крім того, він зосереджений на написанні звітів та інноваційних методах злому, що робить його провідним вибором серед інструм�ентів для тестування на проникнення на весну 2023 року.

SC Awards 2022

Інструменти для пентестування, що перемогли в конкурсі SC Awards 2022, охоплюють різні категорії, такі як мережева безпека, сканування вразливостей, тестування та експлуатація веб-додатків. Ці інструменти допомагають виявляти та виправляти критичні вразливості, знайдені на веб-сайтах, у базах даних та мережевих протоколах.

Автоматизовані сканери, такі як Nessus і Metasploit, а також ручні інструменти, такі як Wireshark і Hashcat, допомагають провести детальний аналіз, знайти відкриті порти, поширені вразливості та потенційні точки для експлуатації.

Нагороди SC Awards 2022 визнають досконалість цих інструментів, демонструючи важливість творчого хакінгу, написання звітів та етичних практик у сфері кібербезпеки. Ці інструменти встановлюють стандарт для мережевих адміністраторів, тестувальників на проникнення та команд безпеки, допомагаючи їм зміцнити свій захист від нових загроз та витончених атак навесні 2023 року.

Ключові особливості інструментів пентестування

Картування поверхні атаки

Під час мапування поверхонь атак пентестери використовують різні інструменти та методи, щоб знайти та проаналізувати можливі точки входу для кібератак. Ці інструменти можуть включати мережеві сканери, такі як nmap, сканери вразливостей, такі як Nessus, та фреймворки для експлуатації, такі як Metasploit.

Вивчаючи типові вразливості у веб-додатках, базах даних, мережевих протоколах тощо, пентестери можуть виявити критичні вразливості, які можуть бути використані. Таке розуміння поверхні атаки організації допомагає оцінити ризики безпеки в її ІТ-інфраструктурі.

Картографування поверхні атаки є важливим, оскільки допомагає командам безпеки визначити пріоритети заходів безпеки для посилення загальної стратегії кіберзахисту. Наприклад, виявляючи відкриті порти, типові вразливості та слабкі місця, які можна використати, тестери проникнення можуть запропонувати практичні поради мережевим адміністраторам та командам ІТ-безпеки.

Усунувши ці критичні вразливості, організації можуть встановити необхідні запобіжники для захисту своїх активів і даних від потенційних загроз.

Сканування вразливостей

Сканув�ання вразливостей має важливе значення для кібербезпеки. Воно допомагає виявити слабкі місця в системах і мережах, якими можуть скористатися зловмисники.

Для цього зазвичай використовують інструменти для тестування, такі як nmap, nessus та metasploit. Ці інструменти сканують мережі, бази даних, веб-додатки та бездротові мережі для виявлення вразливостей. Приклади включають SQL-ін'єкції або слабкі паролі.

Пентестери та команди безпеки використовують автоматизовані сканери для ефективної оцінки вразливостей мережевих протоколів, відкритих портів та недоліків безпеки. Вони також використовують такі інструменти, як hashcat або john the ripper для злому паролів і wireshark для аналізу мережевого трафіку на предмет потенційних загроз.

Проводячи сканування вразливостей та використовуючи креативні техніки злому, пентестери створюють детальні звіти про ризики, критичні вразливості та стратегії їх усунення, які допомагають організаціям захистити свої активи та хмарні середовища.

Цей підхід допомагає вдосконалити робочі процеси безпеки, пропонуючи розуміння прогалин у мережевій безпеці та проактивні стратегії управління ризиками.

Сканування веб-додатків

Інструменти сканування веб-додатків допомагають виявити вразливості та загрози у веб-додатках.

Проводячи регулярне сканування, пентестери можуть виявляти такі проблеми, як SQL-ін'єкції, типові уразливості та критичні уразливості.

Такі інструменти, як Nessus і Metasploit, сканують веб-сайти на наявність відкритих портів, мережевих протоколів і вразливостей, які можна використати.

Цей процес не лише виявляє слабкі місця, але й підвищує загальний рівень безпеки.

Використання таких інструментів, як Wireshark, Hashcat або John the Ripper, покращує робочі процеси безпеки.

Аналізуючи вразливості та створюючи звіти, тестувальники можуть посилити захист від креативного злому.

Регулярне сканування необхідне для забезпечення безпеки хмарних систем, бездротових мереж і баз даних.

Сканування мережі

Сканування мережі при тестуванні на проникнення передбачає використання інструментів для оцінки безпеки мережі. Такі інструменти, як Nmap, Nessus і Wireshark, широко використовуються в цьому процесі.

Використовуються такі методи, як сканування портів, сканування вразливостей та мапування мережі. Аналізуючи відкриті порти та вразливості, пентестери можуть знайти критичні вразливості, якими можуть скористатися зловмисники.

Сканування мережі допомагає виявити слабкі місця в таких активах, як бази даних і веб-сервери. Це дозволяє командам безпеки вирішувати проблеми до того, як вони будуть використані.

Дані, отримані під час сканування, допомагають створювати детальні звіти для мережевих адміністраторів. У цих звітах описуються ризики та пропонуються дії для покращення безпеки.

Експлуатація

Методи експлуатації кібербезпеки передбачають використання вразливостей у мережах і веб-додатках для порушення безпеки. Такі інструменти, як Nmap, Nessus та Metasploit, допомагають пентестерам знаходити та використовувати вразливості, такі як SQL-ін'єкції або слабкі паролі.

Пентестери використовують автоматизоване сканування та ручне тестування для виявлення критичних вразливостей системи. Після виявлення, інструменти експлуатації допомагають отримати несанкціонований доступ до конфіденційних даних або систем.

Організа�ції можуть захиститися від експлуатації, регулярно тестуючи мережі та веб-додатки за допомогою таких інструментів, як Wireshark. Аналіз відкритих портів і мережевих протоколів також важливий.

Виправляючи поширені вразливості, організації можуть посилити безпеку, щоб запобігти несанкціонованому доступу до своїх активів. Тестувальники на проникнення відіграють ключову роль у моделюванні реальних сценаріїв атак і складанні звітів про виявлені вразливості.

Інструменти експлуатації мають вирішальне значення в постійно мінливому ландшафті кібербезпеки для виявлення та усунення слабких місць, захисту мережевих середовищ від потенційних загроз.

Важливість інструментів пентестування в кібербезпеці

Інструменти тестування допомагають посилити захист від кіберзагроз.

Вони виявляють вразливості в мережевих ресурсах і веб-додатках.

Такі інструменти, як Nmap, Nessus та Metasploit, імітують реальні атаки.

Це допомагає виявити критичні вразливості, які можуть бути використані.

Вони аналізують мережеві протоколи, відкриті порти, вразливості та експлойти.

Це допомагає ефективно �визначати пріоритети у відновлювальних роботах.

Автоматизовані сканери, такі як Wireshark і hashcat, спрощують тестування.

Вони створюють вичерпні звіти про стан безпеки.

Інструменти для тестування покращують співпрацю між наступальною та захисною командами.

Висновками та результатами можна ділитися, щоб покращити робочі процеси безпеки.

Команди можуть працювати разом, щоб впроваджувати надійні заходи безпеки.

Використовуючи такі інструменти, як Aircrack-ng та John the Ripper, команди безпеки можуть посилити захист.

Ретельний аналіз, злам паролів та зняття відбитків пальців з веб-додатків посилюють захист.

Ефективне написання звітів і безперервне тестування допомагають проактивно усунути прогалини в безпеці.

Це захищає цифрову інфраструктуру від потенційних порушень.

Співпраця між наступальними та оборонними командами безпеки

Під час тестування на проникнення наступальні команди безпеки використовують такі інструменти, як Nmap, Wireshark, Nessus та Metasploit. Ці інструменти допомагають їм знаходити вразливості в мережах, базах даних, веб-додатках та інших активах.

Універсальна платформа для ефективного SEO

За кожним успішним бізнесом стоїть потужна SEO-кампанія. Але з незліченною кількістю інструментів і методів оптимізації на вибір може бути важко зрозуміти, з чого почати. Що ж, не бійтеся, адже у мене є те, що вам допоможе. Представляємо вам універсальну платформу Ranktracker для ефективного SEO

Ми нарешті зробили реєстрацію на Ranktracker абсолютно безкоштовною!

Створіть безкоштовний обліковий записАбо Увійдіть, використовуючи свої облікові дані

Творчо зламуючи системи, вони виявляють критичні вразливості, такі як SQL-ін'єкції, відкриті порти та загальні слабкі місця, якими можуть скористатися зловмисники.

Після виявлення цих вразливостей команди наступальної безпеки повинні повідомити про них команди захисної безпеки. Ця співпраця передбачає обмін детальними звітами про методи експлуатації, вразливості та рекомендовані робочі п�роцеси для покращення захисту.

Такі стратегії, як регулярні зустрічі, спільний аналіз даних про атаки та тренінги з нових інструментів пентестування, таких як Parrot OS або Aircrack-ng, можуть допомогти обом командам працювати разом. Така співпраця може посилити захист від кіберзагроз, особливо в складних середовищах, таких як хмарні або бездротові мережі.

Основні висновки

Дізнайтеся про найкращі інструменти пентестування, які є важливими для заходів кібербезпеки. Ці інструменти допомагають знайти вразливості в системах і мережах для надійного захисту.

Існують різні варіанти, тому організації можуть вибрати інструменти, які відповідають їхнім потребам і підвищують рівень безпеки. Мета - підвищити загальний рівень безпеки.