Introduktion

Är du orolig för att din information på nätet ska vara skyddad mot cyberattacker? Då har du tur! Kolla in de bästa pentesting-verktygen för att öka cybersäkerheten. Dessa verktyg kan hitta sårbarheter och förbättra säkerheten för dina digitala tillgångar. Håll dig proaktiv mot hot och skydda dina data genom att använda rätt verktyg. Låt oss dyka ner i de bästa alternativen för att säkra din online-närvaro.

Översikt över pentesting-verktyg inom cybersäkerhet

Penetrationstestning inom cybersäkerhet innebär att man använder olika verktyg för att hitta sårbarheter.

Några vanliga verktyg är nmap, Wireshark, Nessus, Metasploit, hashcat och John the Ripper.

Plattformar som pentest-tools.com och G2 2023 erbjuder ett brett utbud av verktyg för effektiv testning.

Dessa verktyg kan kartlägga attackytor, utnyttja sårbarheter som SQL-injektion, knäcka lösenord och generera rapporter för säkerhetsteam.

Aircrack-ng och Nessus hjälper till att skanna öppna portar, hitta sårbarheter och bedöma säkerheten i molnbaserade och lokala system.

Allt-i-ett-plattformen för effektiv SEO

Bakom varje framgångsrikt företag finns en stark SEO-kampanj. Men med otaliga optimeringsverktyg och tekniker att välja mellan kan det vara svårt att veta var man ska börja. Nåväl, frukta inte längre, för jag har precis det som kan hjälpa dig. Jag presenterar Ranktracker, en allt-i-ett-plattform för effektiv SEO.

Vi har äntligen öppnat registreringen av Ranktracker helt gratis!

Skapa ett kostnadsfritt kontoEller logga in med dina autentiseringsuppgifter

Etiska hackingtekniker, kreativa hackingmetoder och analys av nätverksprotokoll är också avgörande för att identifiera hot i trådlösa nätverk.

Populära verktyg för penetrationstestning

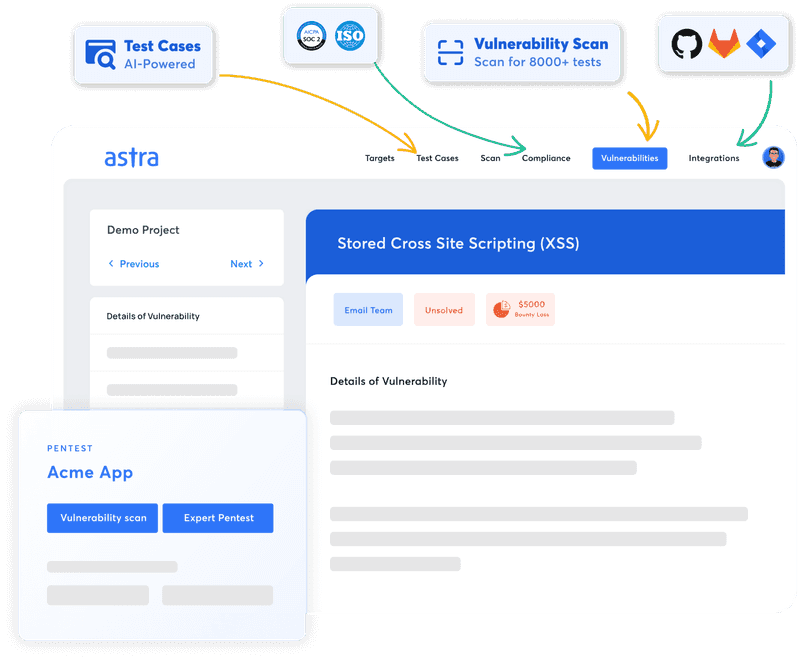

Astra Pentest: Din ultimata Pentest-lösning

Nyckelegenskaper:

- Plattform: Webbaserad

- Effektivitet vid pentesting: Kombinerar kontinuerlig automatiserad skanning med riktade manuella utvärderingar.

- Noggrannhet: Garanterar inga falska positiva resultat.

- Överensstämmelse med standarder: Följer PCI-DSS, HIPAA, ISO27001 och SOC2.

- Expertrådgivning för korrigeringar: Tillgänglig.

- Sömlös integration: Inkluderar Slack, Jira, GitHub, GitLab, Jenkins och mer.

- Prissättning: Börjar på $ 1999 årligen.

Astra Pentest Platform är ett heltäckande pentestverktyg som kombinerar automatiserad skanningsteknik med AI med grundlig manuell pentestning för att uppfylla en rad branschriktmärken, inklusive OWASP TOP 10 och SANS 25.

Tack vare våra noggrant sammanställda skanningar kan vi erbjuda noll falska positiva resultat, medan våra omfattande manuella tester avslöjar allvarliga hot som intrång i betalningsportaler och logiska brister.

Denna SaaS-lösning är enkel att implementera och har ett praktiskt Chrome-tillägg för inspelning av inloggningar, vilket underlättar autentiserade skanningar bakom inloggningsväggar utan krångel med upprepad omautentisering.

Varför välja Astra för dina behov av pentesting?

Med den samlade expertisen hos våra säkerhetsingenjörer som sträcker sig över 50 år och ett arkiv med mer än 9 300 automatiserade tester och efterlevnadskontroller, utrustar Astra företag och säkerhetsexperter med de verktyg de behöver för att uppfylla sina säkerhetsmål på ett effektivt sätt.

Fördelar:

- Kan enkelt integreras i din CI/CD-pipeline.

- Konsekvent sårbarhetsskanning med regelbundet uppdaterade kriterier.

- Arbeta tillsammans med certifierade säkerhetsexperter (OSCP, CEH) som har bidragit till CVE.

- Sortera och åtgärda sårbarheter snabbt.

- Ta fram skräddarsydda rapporter som är användarvänliga för både chefer och utvecklare.

Begränsningar:

- Erbjuder endast en veckas kostnadsfri provperiod.

Kali Linux

Kali Linux är ett populärt operativsystem som används inom cybersäkerhet för penetrationstestning. Det har många verktyg för att hitta sårbarheter i nätverk, webbappar, databaser och Wi-Fi. Verktyg som Nmap, Wireshark, Nessus, Metasploit, John the Ripper och Aircrack-ng används ofta i Kali Linux. De kan analysera nätverksprotokoll, skapa rapporter om sårbarheter och knäcka lösenord.

Kali Linux är känt för sitt breda utbud av exploateringsverktyg, inklusive SQL-injektion, molnsäkerhetstestning och sårbarhetsskannrar. Etiska hackare, penetrationstestare och säkerhetsteam väljer ofta Kali Linux på grund av dess starka funktioner och arbetsflöden för hackning som är skräddarsydda för testmiljöer.

Burp Suite

Burp Suite är ett verktyg som används av pentesters. Det hjälper till att hitta sårbarheter i webbapplikationer. Några av dess huvudfunktioner är:

- Avlyssning av webbtrafik

- Skanning efter vanliga sårbarheter

- Utnyttja brister för att kontrollera säkerhetsnivåer

Vid scanning av webbapplikationer analyserar Burp Suite förfrågningar och svar. Detta hjälper pentesters att upptäcka säkerhetsproblem som SQL-injektion eller cross-site scripting.

Allt-i-ett-plattformen för effektiv SEO

Bakom varje framgångsrikt företag finns en stark SEO-kampanj. Men med otaliga optimeringsverktyg och tekniker att välja mellan kan det vara svårt att veta var man ska börja. Nåväl, frukta inte längre, för jag har precis det som kan hjälpa dig. Jag presenterar Ranktracker, en allt-i-ett-plattform för effektiv SEO.

Vi har äntligen öppnat registreringen av Ranktracker helt gratis!

Skapa ett kostnadsfritt kontoEller logga in med dina autentiseringsuppgifter

Om du vill använda Burp Suite effektivt vid penetrationstestning bör du kombinera det med andra verktyg som Nmap för nätverksskanning, Wireshark för analys av nätverksprotokoll och Metasploit för automatiserad exploatering.

Pentesters kan skapa detaljerade rapporter om sina upptäckter med Burp Suite. Detta hjälper säkerhetsteam eller nätverksadministratörer att åtgärda kritiska sårbarheter.

Wireshark

Wireshark är ett kraftfullt verktyg för analys av nätverkssäkerhet. Det fångar upp och analyserar nätverkstrafik i realtid. Verktyget hjälper till att upptäcka och analysera sårbarheter i nätverket. Pentesters använder det för att inspektera paket efter exploits som SQL-injektioner. De kan också identifiera öppna portar, nätverksprotokoll och säkerhetsbrister som angripare kan utnyttja.

Wireshark används ofta vid penetrationstestning. Den övervakar nätverksaktivitet, analyserar datapaket och genererar detaljerade rapporter. Det integreras i automatiserade skanningsarbetsflöden med verktyg som Nmap, Nessus och Metasploit för att upptäcka sårbarheter.

Nätverksadministratörer och säkerhetsteam använder Wireshark för att säkra tillgångar, särskilt i moln eller trådlösa nätverk. Den identifierar och minskar säkerhetsrisker i webbapplikationer och databaser.

Plattformar för pentestingverktyg

pentest-tools.com

Pentest-tools.com erbjuder en mängd olika verktyg för effektiv pentesting. Verktygen omfattar nätverksskanning och sårbarhetsanalys.

Plattformen innehåller automatiserade skannrar, testverktyg för webbapplikationer och ramverk för exploatering. Dessa verktyg hjälper pentesters att hitta sårbarheter i nätverk och webbapplikationer.

Populära verktyg som Kali Linux, Burp Suite och Wireshark används för djupgående penetrationstester på pentest-tools.com. De hjälper till med analys av nätverksprotokoll, testning av webbappar och paketsniffning.

Nmap används för att upptäcka nätverk, Nessus för att skanna sårbarheter och Metasploit för att utveckla exploits. Dessa verktyg simulerar verkliga angrepp.

Pentest-tools.com kan upptäcka öppna portar, vanliga sårbarheter och kritiska sårbarheter i molnmiljöer. Det gör det möjligt för säkerhetsteam och penetrationstestare att genomföra grundliga utvärderingar.

Plattformen stöder också rapportskrivning, kreativa arbetsflöden för hackning och etiska exploateringstekniker. Dessa förbättrar säkerheten för webbplatser och tillgångar i olika miljöer.

g2 2023

G2 2023 är en plattform för verktyg för penetrationstestning. Den hjälper till att hitta sårbarheter i nätverk och webbapplikationer. Plattformen innehåller verktyg som Nmap för att skanna nätverk, Nessus för att bedöma sårbarheter och Metasploit för att utnyttja sårbarheter.

G2 2023 erbjuder även Wireshark för analys av nätverksprotokoll, Hashcat för knäckning av lösenord och John the Ripper för testning av lösenord. Dessa verktyg hjälper till att upptäcka kritiska sårbarheter i databaser och på webbplatser.

Plattformen gör det möjligt för testare att identifiera vanliga sårbarheter som SQL-injektion i webbappar och öppna portar i molnmiljöer. Den hjälper också till att hitta sårbarheter i trådlösa nätverk. G2 2023 stöder automatiserad skanning och exploatering av tillgångar, vilket gör det enklare för säkerhetsteam och nätverksadministratörer. Dessutom fokuserar det på rapportskrivning och innovativa hackningstekniker, vilket gör det till ett ledande val inom verktyg för penetrationstestning under våren 2023.

SC Awards 2022

De vinnande pentestverktygen från SC Awards 2022 täcker olika kategorier som nätverkssäkerhet, sårbarhetsskanning, testning av webbapplikationer och exploatering. Verktygen hjälper till att identifiera och åtgärda kritiska sårbarheter som finns på webbplatser, i databaser och i nätverksprotokoll.

Automatiserade skannrar som Nessus och Metasploit, tillsammans med manuella verktyg som Wireshark och Hashcat, hjälper till med detaljerad analys, hittar öppna portar, vanliga sårbarheter och potentiella punkter för utnyttjande.

SC Awards 2022 är ett erkännande av dessa verktyg och visar på vikten av kreativ hacking, rapportskrivning och etiska metoder inom cybersäkerhet. Dessa verktyg sätter en standard för nätverksadministratörer, penetrationstestare och säkerhetsteam och hjälper dem att stärka sitt försvar mot nya hot och sofistikerade attacker under våren 2023.

Viktiga funktioner i Pentesting-verktyg

Kartläggning av attackytor

När pentesters kartlägger attackytor använder de olika verktyg och tekniker för att hitta och analysera möjliga ingångspunkter för cyberattacker. Dessa verktyg kan omfatta nätverksskannrar som nmap, sårbarhetsskannrar som Nessus och ramverk för exploatering som Metasploit.

Genom att undersöka vanliga sårbarheter i webbapplikationer, databaser, nätverksprotokoll med mera kan pentesters identifiera viktiga sårbarheter som kan utnyttjas. Denna förståelse för en organisations attackyta hjälper till att utvärdera säkerhetsrisker i dess IT-infrastruktur.

Att kartlägga attackytan är viktigt eftersom det hjälper säkerhetsteamen att prioritera säkerhetsåtgärder för att förbättra de övergripande cyberförsvarsstrategierna. Genom att upptäcka öppna portar, vanliga sårbarheter och svagheter som kan utnyttjas kan penetrationstestare till exempel ge praktiska insikter till nätverksadministratörer och IT-säkerhetsteam.

Genom att ta itu med dessa kritiska sårbarheter kan organisationer vidta nödvändiga skyddsåtgärder för att skydda sina tillgångar och data från potentiella hot.

Sårbarhetsskanning

Sårbarhetsskanning är viktigt för cybersäkerheten. Den hjälper till att identifiera svagheter i system och nätverk som kan utnyttjas av illvilliga aktörer.

Pentesting-verktyg som nmap, nessus och metasploit används ofta för detta ändamål. Dessa verktyg skannar nätverk, databaser, webbapplikationer och trådlösa nätverk för att upptäcka sårbarheter. Exempel är SQL-injektion eller svaga lösenord.

Pentesters och säkerhetsteam använder automatiserade skannrar för att effektivt bedöma sårbarheter i nätverksprotokoll, öppna portar och säkerhetsbrister. De använder också verktyg som hashcat eller john the ripper för att knäcka lösenord och wireshark för att analysera nätverkstrafiken efter potentiella hot.

Genom att göra sårbarhetsskanningar och använda kreativa hackningstekniker tar pentesters fram detaljerade rapporter om risker, kritiska sårbarheter och strategier för att minska riskerna, så att organisationer kan säkra sina tillgångar och molnmiljöer.

Detta tillvägagångssätt bidrar till att förbättra säkerhetsarbetsflödena genom att ge insikter om brister i nätverkssäkerheten och proaktiva riskhanteringsstrategier.

Skanning av webbapplikationer

Skanningsverktyg för webbapplikationer hjälper till att identifiera sårbarheter och hot i webbapplikationer.

Genom att utföra regelbundna skanningar kan pentesters upptäcka problem som SQL-injektion, vanliga sårbarheter och kritiska sårbarheter.

Verktyg som Nessus och Metasploit söker igenom webbplatser efter öppna portar, nätverksprotokoll och svagheter som kan utnyttjas.

Denna process identifierar inte bara svagheter utan förbättrar också den övergripande säkerheten.

Att använda verktyg som Wireshark, Hashcat eller John the Ripper förbättrar säkerhetsarbetsflödena.

Genom att analysera sårbarheter och skapa rapporter kan testare stärka säkerheten mot kreativ hackning.

Regelbunden skanning är avgörande för att upprätthålla säkerheten i molnbaserade system, trådlösa nätverk och databaser.

Skanning av nätverk

Nätverksskanning vid penetrationstestning innebär att man använder verktyg för att bedöma nätverkssäkerheten. Verktyg som Nmap, Nessus och Wireshark är vanliga i denna process.

Metoder som portskanning, sårbarhetsskanning och nätverkskartläggning används. Genom att analysera öppna portar och sårbarheter kan pentesters hitta kritiska svagheter som angripare kan utnyttja.

Nätverksskanning hjälper till att identifiera svagheter i tillgångar som databaser och webbservrar. Detta gör det möjligt för säkerhetsteamen att åtgärda problem innan de utnyttjas.

Data från skanningsaktiviteter hjälper till att skapa detaljerade rapporter för nätverksadministratörer. Rapporterna beskriver risker och föreslår åtgärder för att förbättra säkerheten.

Exploatering

Tekniker för att utnyttja cybersäkerhet innebär att man utnyttjar sårbarheter i nätverk och webbapplikationer för att kompromissa med säkerheten. Verktyg som Nmap, Nessus och Metasploit hjälper pentesters att hitta och utnyttja sårbarheter, t.ex. SQL-injektion eller svaga lösenord.

Pentesters använder automatiserad skanning och manuell testning för att upptäcka kritiska sårbarheter i system. När sårbarheterna väl har identifierats används exploateringsverktyg för att få obehörig åtkomst till känsliga data eller system.

Organisationer kan skydda sig mot exploatering genom att regelbundet testa nätverk och webbapplikationer med verktyg som Wireshark. Det är också viktigt att analysera öppna portar och nätverksprotokoll.

Genom att åtgärda vanliga sårbarheter kan organisationer stärka säkerheten för att förhindra obehörig åtkomst till sina tillgångar. Penetrationstestare spelar en viktig roll när det gäller att simulera verkliga angreppsscenarier och rapportera om upptäckta sårbarheter.

Exploateringsverktyg är avgörande i det ständigt föränderliga cybersäkerhetslandskapet för att identifiera och åtgärda svagheter och stärka nätverksmiljöer mot potentiella hot.

Betydelsen av Pentesting-verktyg inom cybersäkerhet

Verktyg för pentesting bidrar till att stärka cybersäkerhetsförsvaret.

De identifierar sårbarheter i nätverkstillgångar och webbapplikationer.

Verktyg som Nmap, Nessus och Metasploit simulerar verkliga angrepp.

Detta hjälper till att upptäcka kritiska sårbarheter som kan utnyttjas.

De analyserar nätverksprotokoll, öppna portar, sårbarheter och exploateringar.

Detta bidrar till att prioritera saneringsinsatser på ett effektivt sätt.

Automatiserade skannrar som Wireshark och hashcat effektiviserar testningen.

De tar fram omfattande rapporter om säkerhetsläget.

Pentesting-verktyg förbättrar samarbetet mellan offensiva och defensiva team.

Insikter och resultat kan delas för att förbättra arbetsflödena för säkerhet.

Teamen kan arbeta tillsammans för att införa robusta säkerhetsåtgärder.

Genom att använda verktyg som Aircrack-ng och John the Ripper kan säkerhetsteamen stärka försvaret.

Grundlig analys, lösenordsknäckning och fingeravtryck från webbapplikationer stärker försvaret.

Effektiv rapportskrivning och kontinuerlig testning hjälper till att proaktivt åtgärda säkerhetsbrister.

Detta skyddar den digitala infrastrukturen mot potentiella intrång.

Samarbete mellan offensiva och defensiva säkerhetsteam

Under penetrationstestning använder offensiva säkerhetsteam verktyg som Nmap, Wireshark, Nessus och Metasploit. Dessa verktyg hjälper dem att hitta sårbarheter i nätverk, databaser, webbapplikationer och andra tillgångar.

Allt-i-ett-plattformen för effektiv SEO

Bakom varje framgångsrikt företag finns en stark SEO-kampanj. Men med otaliga optimeringsverktyg och tekniker att välja mellan kan det vara svårt att veta var man ska börja. Nåväl, frukta inte längre, för jag har precis det som kan hjälpa dig. Jag presenterar Ranktracker, en allt-i-ett-plattform för effektiv SEO.

Vi har äntligen öppnat registreringen av Ranktracker helt gratis!

Skapa ett kostnadsfritt kontoEller logga in med dina autentiseringsuppgifter

Genom att på ett kreativt sätt hacka sig in i system upptäcker de kritiska sårbarheter som SQL-injektioner, öppna portar och vanliga svagheter som angripare kan utnyttja.

När dessa sårbarheter har hittats måste de offensiva säkerhetsteamen informera de defensiva säkerhetsteamen om dem. Detta samarbete innebär att man delar detaljerade rapporter om utnyttjandetekniker, sårbarheter och rekommenderade arbetsflöden för att förbättra säkerhetsförsvaret.

Strategier som regelbundna möten, gemensam analys av attackdata och utbildning i nya pentesting-verktyg som Parrot OS eller Aircrack-ng kan hjälpa båda teamen att arbeta tillsammans. Detta samarbete kan stärka säkerhetsförsvaret och skydda mot cyberhot, särskilt i komplexa miljöer som moln eller trådlösa nätverk.

Viktiga slutsatser

Upptäck de bästa pentesting-verktygen som är viktiga för cybersäkerhetsåtgärder. Verktygen hjälper till att hitta sårbarheter i system och nätverk för att uppnå hög säkerhet.

Det finns olika alternativ, så att organisationer kan välja verktyg som passar deras behov och ökar deras säkerhet. Målet är att förbättra den övergripande säkerheten.