Wprowadzenie

Martwisz się o bezpieczeństwo swoich danych online przed cyberatakami? Masz szczęście! Zapoznaj się z najlepszymi narzędziami do pentestingu, które zwiększają cyberbezpieczeństwo. Narzędzia te mogą znaleźć luki w zabezpieczeniach i poprawić bezpieczeństwo zasobów cyfrowych. Bądź proaktywny wobec zagrożeń i chroń swoje dane, korzystając z odpowiednich narzędzi. Zapoznajmy się z najlepszymi opcjami, aby zabezpieczyć swoją obecność online.

Przegląd narzędzi do pentestingu w cyberbezpieczeństwie

Testy penetracyjne w cyberbezpieczeństwie obejmują wykorzystanie różnych narzędzi do znajdowania luk w zabezpieczeniach.

Niektóre powszechnie używane narzędzia to nmap, Wireshark, Nessus, Metasploit, hashcat i John the Ripper.

Platformy takie jak pentest-tools.com i G2 2023 oferują szeroką gamę narzędzi do wydajnego testowania.

Narzędzia te mogą mapować powierzchnie ataków, wykorzystywać luki w zabezpieczeniach, takie jak SQL injection, łamać hasła i generować raporty dla zespołów bezpieczeństwa.

Aircrack-ng i Nessus pomagają w skanowaniu otwartych portów, znajdowaniu luk w zabezpieczeniach i ocenie bezpieczeństwa systemów chmurowych i lokalnych.

Platforma "wszystko w jednym" dla skutecznego SEO

Za każdym udanym biznesem stoi silna kampania SEO. Ale z niezliczonych narzędzi optymalizacji i technik tam do wyboru, może być trudno wiedzieć, gdzie zacząć. Cóż, nie obawiaj się więcej, ponieważ mam właśnie coś, co może pomóc. Przedstawiamy Ranktracker - platformę all-in-one dla skutecznego SEO.

W końcu otworzyliśmy rejestrację do Ranktrackera całkowicie za darmo!

Załóż darmowe kontoLub Zaloguj się używając swoich danych uwierzytelniających

Techniki etycznego hakowania, kreatywne metodologie hakowania i analiza protokołów sieciowych są również kluczowe dla identyfikacji zagrożeń w sieciach bezprzewodowych.

Popularne narzędzia do testów penetracyjnych

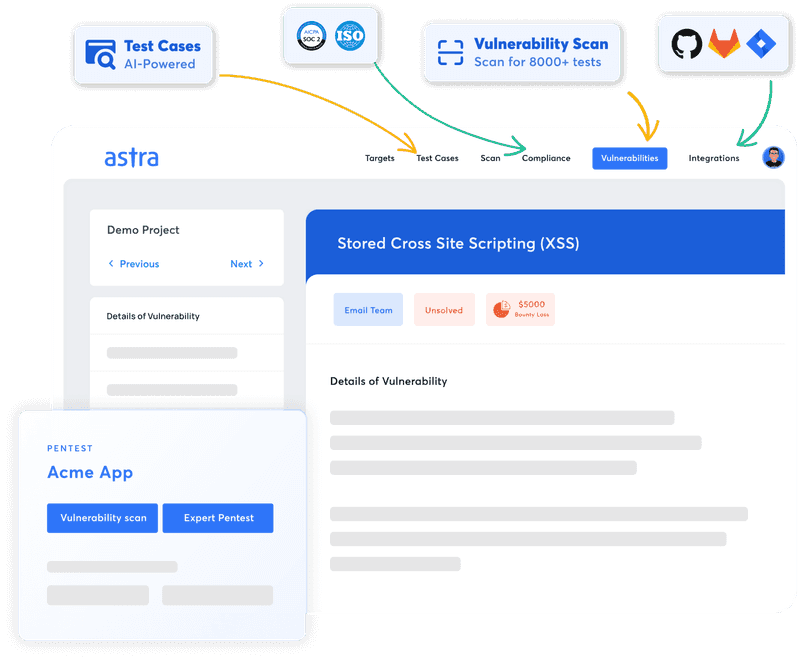

Astra Pentest: Najlepsze rozwiązanie Pentest

Kluczowe atrybuty:

- Platforma: Internetowa

- Wydajność pentestingu: Łączy ciągłe automatyczne skanowanie z ukierunkowanymi ręcznymi ocenami.

- Dokładność: Gwarantuje brak fałszywych alarmów.

- Zgodność z normami: Zgodność z normami PCI-DSS, HIPAA, ISO27001 i SOC2.

- Wskazówki ekspertów dotyczące poprawek: Dostępne.

- Płynna integracja: Obejmuje Slack, Jira, GitHub, GitLab, Jenkins i inne.

- Ceny: Od 1999 USD rocznie.

Astra Pentest Platform to wszechstronne narzędzie do pentestingu, które łączy zautomatyzowaną technologię skanowania ulepszoną przez sztuczną inteligencję z dokładnym ręcznym pentestingiem, aby spełnić różnorodne branżowe standardy, w tym OWASP TOP 10 i SANS 25.

Dzięki naszym skrupulatnie wyselekcjonowanym skanom z pewnością oferujemy zero fałszywych alarmów, podczas gdy nasze rozległe testy ręczne ujawniają poważne zagrożenia, takie jak naruszenia bramki płatności i błędy logiczne.

To łatwe do wdrożenia rozwiązanie SaaS zawiera poręczne rozszerzenie Chrome do rejestrowania logowań, ułatwiające uwierzytelnione skanowanie za ścianami logowania bez konieczności wielokrotnego ponownego uwierzytelniania.

Dlaczego warto wybrać Astra dla swoich potrzeb w zakresie pentestingu?

Dzięki zbiorowej wiedzy naszych inżynierów ds. bezpieczeństwa obejmującej ponad 50 lat oraz repozytorium ponad 9 300 zautomatyzowanych testów i kontroli zgodności, Astra wyposaża firmy i specjalistów ds. bezpieczeństwa w narzędzia, których potrzebują, aby skutecznie realizować swoje cele w zakresie bezpieczeństwa.

Zalety:

- Łatwo dopasowuje się do potoku CI/CD.

- Spójne skanowanie luk w zabezpieczeniach z regularnie odświeżanymi kryteriami skanowania.

- Praca z certyfikowanymi ekspertami ds. bezpieczeństwa (OSCP, CEH), którzy wnieśli wkład w CVE.

- Szybkie sortowanie i usuwanie luk w zabezpieczeniach.

- Tworzenie dostosowanych raportów, które są przyjazne zarówno dla kierownictwa, jak i deweloperów.

Ograniczenia:

- Oferuje tylko tygodniowy bezpłatny okres próbny.

Kali Linux

Kali Linux to popularny system operacyjny wykorzystywany w cyberbezpieczeństwie do testów penetracyjnych. Posiada wiele narzędzi do znajdowania luk w sieciach, aplikacjach internetowych, bazach danych i Wi-Fi. Narzędzia takie jak Nmap, Wireshark, Nessus, Metasploit, John the Ripper i Aircrack-ng są powszechnie używane w Kali Linux. Mogą one analizować protokoły sieciowe, tworzyć raporty na temat luk w zabezpieczeniach i łamać hasła.

Kali Linux jest znany z szerokiej gamy narzędzi exploitów, w tym SQL injection, testowania bezpieczeństwa w chmurze i skanerów luk w zabezpieczeniach. Etyczni hakerzy, testerzy penetracyjni i zespoły ds. bezpieczeństwa często wybierają Kali Linux ze względu na jego silne funkcje i przepływy pracy hakerskiej dostosowane do środowisk testowych.

Burp Suite

Burp Suite to narzędzie używane przez pentesterów. Pomaga znaleźć luki w aplikacjach internetowych. Niektóre z jego głównych funkcji to:

- Przechwytywanie ruchu sieciowego

- Skanowanie w poszukiwaniu typowych luk w zabezpieczeniach

- Wykorzystywanie błędów do sprawdzania poziomów bezpieczeństwa

Podczas skanowania aplikacji internetowych Burp Suite analizuje żądania i odpowiedzi. Pomaga to pentesterom w wykrywaniu błędów bezpieczeństwa, takich jak SQL injection lub cross-site scripting.

Platforma "wszystko w jednym" dla skutecznego SEO

Za każdym udanym biznesem stoi silna kampania SEO. Ale z niezliczonych narzędzi optymalizacji i technik tam do wyboru, może być trudno wiedzieć, gdzie zacząć. Cóż, nie obawiaj się więcej, ponieważ mam właśnie coś, co może pomóc. Przedstawiamy Ranktracker - platformę all-in-one dla skutecznego SEO.

W końcu otworzyliśmy rejestrację do Ranktrackera całkowicie za darmo!

Załóż darmowe kontoLub Zaloguj się używając swoich danych uwierzytelniających

Aby skutecznie wykorzystać Burp Suite w testach penetracyjnych, należy połączyć go z innymi narzędziami, takimi jak Nmap do skanowania sieci, Wireshark do analizy protokołów sieciowych i Metasploit do zautomatyzowanego exploitowania.

Pentesterzy mogą tworzyć szczegółowe raporty ze swoich ustaleń za pomocą Burp Suite. Pomaga to zespołom ds. bezpieczeństwa lub administratorom sieci naprawić krytyczne luki w zabezpieczeniach.

Wireshark

Wireshark to potężne narzędzie do analizy bezpieczeństwa sieci. Przechwytuje i analizuje ruch sieciowy w czasie rzeczywistym. Narzędzie to pomaga w wykrywaniu i analizowaniu luk w zabezpieczeniach sieci. Pentesterzy używają go do sprawdzania pakietów pod kątem exploitów, takich jak wstrzyknięcia SQL. Mogą również identyfikować otwarte porty, protokoły sieciowe i luki w zabezpieczeniach, które mogą zostać wykorzystane przez atakujących.

Wireshark jest powszechnie stosowany w testach penetracyjnych. Monitoruje on aktywność sieciową, analizuje pakiety danych i generuje szczegółowe raporty. Jest zintegrowany z zautomatyzowanymi przepływami pracy skanowania z narzędziami takimi jak Nmap, Nessus i Metasploit w celu wykrywania luk w zabezpieczeniach.

Administratorzy sieci i zespoły ds. bezpieczeństwa używają Wireshark do zabezpieczania zasobów, zwłaszcza w chmurze lub sieciach bezprzewodowych. Identyfikuje i łagodzi zagrożenia bezpieczeństwa w aplikacjach internetowych i bazach danych.

Platformy dla narzędzi pentestingowych

pentest-tools.com

Pentest-tools.com oferuje różnorodne narzędzia do skutecznego pentestingu. Narzędzia te obejmują skanowanie sieci i ocenę podatności.

Platforma obejmuje zautomatyzowane skanery, narzędzia do testowania aplikacji internetowych i frameworki exploitów. Narzędzia te pomagają pentesterom znaleźć luki w sieciach i aplikacjach internetowych.

Popularne narzędzia, takie jak Kali Linux, Burp Suite i Wireshark są używane do dogłębnych testów penetracyjnych na pentest-tools.com. Pomagają one w analizie protokołów sieciowych, testowaniu aplikacji internetowych i sniffowaniu pakietów.

Nmap służy do wykrywania sieci, Nessus do skanowania luk w zabezpieczeniach, a Metasploit do opracowywania exploitów. Narzędzia te symulują rzeczywiste ataki.

Pentest-tools.com może wykrywać otwarte porty, typowe luki w zabezpieczeniach i krytyczne luki w środowiskach chmurowych. Umożliwia to zespołom ds. bezpieczeństwa i testerom penetracyjnym przeprowadzanie dokładnych ocen.

Platforma obsługuje również pisanie raportów, kreatywne przepływy pracy hakerskiej i etyczne techniki wykorzystywania. Zwiększa to bezpieczeństwo stron internetowych i zasobów w różnych środowiskach.

g2 2023

G2 2023 to platforma dla narzędzi do testów penetracyjnych. Pomaga znaleźć luki w sieciach i aplikacjach internetowych. Platforma zawiera narzędzia takie jak Nmap do skanowania sieci, Nessus do oceny luk w zabezpieczeniach i Metasploit do wykorzystywania luk w zabezpieczeniach.

G2 2023 oferuje również Wireshark do analizy protokołów sieciowych, Hashcat do łamania haseł i John the Ripper do testowania haseł. Narzędzia te pomagają odkryć krytyczne luki w bazach danych i stronach internetowych.

Platforma umożliwia testerom identyfikację typowych luk w zabezpieczeniach, takich jak wstrzyknięcie kodu SQL w aplikacjach internetowych i otwarte porty w środowiskach chmurowych. Pomaga również w znajdowaniu luk w zabezpieczeniach sieci bezprzewodowych. G2 2023 obsługuje automatyczne skanowanie i wykorzystywanie zasobów, ułatwiając pracę zespołom ds. bezpieczeństwa i administratorom sieci. Ponadto koncentruje się na pisaniu raportów i innowacyjnych technikach hakerskich, co czyni go wiodącym wyborem wśród narzędzi do testów penetracyjnych na wiosnę 2023 roku.

Nagrody SC 2022

Zwycięskie narzędzia pentestingowe z SC Awards 2022 obejmują różne kategorie, takie jak bezpieczeństwo sieci, skanowanie luk w zabezpieczeniach, testowanie aplikacji internetowych i exploity. Narzędzia te pomagają w identyfikacji i usuwaniu krytycznych luk w zabezpieczeniach znalezionych w witrynach internetowych, bazach danych i protokołach sieciowych.

Zautomatyzowane skanery, takie jak Nessus i Metasploit, wraz z ręcznymi narzędziami, takimi jak Wireshark i Hashcat, pomagają w szczegółowej analizie, znajdowaniu otwartych portów, typowych luk w zabezpieczeniach i potencjalnych punktów do wykorzystania.

Nagrody SC Awards 2022 doceniają doskonałość tych narzędzi, pokazując znaczenie kreatywnego hakowania, pisania raportów i etycznych praktyk w cyberbezpieczeństwie. Narzędzia te wyznaczają standardy dla administratorów sieci, testerów penetracyjnych i zespołów ds. bezpieczeństwa, pomagając im wzmocnić obronę przed ewoluującymi zagrożeniami i wyrafinowanymi atakami wiosną 2023 roku.

Kluczowe funkcje narzędzi do pentestingu

Mapowanie powierzchni ataku

Podczas mapowania powierzchni ataku pentesterzy używają różnych narzędzi i technik, aby znaleźć i przeanalizować możliwe punkty wejścia dla cyberataków. Narzędzia te mogą obejmować skanery sieciowe, takie jak nmap, skanery luk w zabezpieczeniach, takie jak Nessus, oraz frameworki exploitów, takie jak Metasploit.

Analizując typowe luki w aplikacjach internetowych, bazach danych, protokołach sieciowych i nie tylko, pentesterzy mogą zidentyfikować kluczowe luki, które mogą zostać wykorzystane. Takie zrozumienie powierzchni ataku organizacji pomaga w ocenie zagrożeń bezpieczeństwa w jej infrastrukturze IT.

Mapowanie powierzchni ataku jest ważne, ponieważ pomaga zespołom ds. bezpieczeństwa ustalić priorytety środków bezpieczeństwa w celu ulepszenia ogólnych strategii cyberobrony. Na przykład, wykrywając otwarte porty, powszechne luki w zabezpieczeniach i słabe punkty, które można wykorzystać, testerzy penetracyjni mogą zaoferować praktyczne informacje dla administratorów sieci i zespołów bezpieczeństwa IT.

Zajmując się tymi krytycznymi słabościami, organizacje mogą ustanowić niezbędne zabezpieczenia w celu ochrony swoich zasobów i danych przed potencjalnymi zagrożeniami.

Skanowanie luk w zabezpieczeniach

Skanowanie podatności jest ważne w cyberbezpieczeństwie. Pomaga zidentyfikować słabe punkty w systemach i sieciach, które mogą zostać wykorzystane przez złośliwe podmioty.

Do tego celu powszechnie wykorzystywane są narzędzia pentestingowe, takie jak nmap, nessus i metasploit. Narzędzia te skanują sieci, bazy danych, aplikacje internetowe i sieci bezprzewodowe w celu wykrycia luk w zabezpieczeniach. Przykłady obejmują wstrzykiwanie kodu SQL lub słabe hasła.

Pentesterzy i zespoły ds. bezpieczeństwa używają zautomatyzowanych skanerów do skutecznej oceny luk w protokołach sieciowych, otwartych portów i luk w zabezpieczeniach. Używają również narzędzi takich jak hashcat lub john the ripper do łamania haseł i wireshark do analizowania ruchu sieciowego pod kątem potencjalnych zagrożeń.

Przeprowadzając skanowanie luk w zabezpieczeniach i wykorzystując kreatywne techniki hakerskie, pentesterzy generują szczegółowe raporty na temat zagrożeń, krytycznych luk w zabezpieczeniach i strategii łagodzenia skutków dla organizacji w celu zabezpieczenia ich zasobów i środowisk chmurowych.

Takie podejście pomaga usprawnić przepływy pracy związane z bezpieczeństwem, oferując wgląd w luki w zabezpieczeniach sieci i proaktywne strategie zarządzania ryzykiem.

Skanowanie aplikacji internetowych

Narzędzia do skanowania aplikacji internetowych pomagają identyfikować luki i zagrożenia w aplikacjach internetowych.

Przeprowadzając regularne skanowanie, pentesterzy mogą wykrywać takie błędy jak wstrzyknięcie kodu SQL, typowe i krytyczne luki w zabezpieczeniach.

Narzędzia takie jak Nessus i Metasploit skanują strony internetowe w poszukiwaniu otwartych portów, protokołów sieciowych i słabych punktów, które można wykorzystać.

Proces ten nie tylko identyfikuje słabe punkty, ale także poprawia ogólne bezpieczeństwo.

Korzystanie z narzędzi takich jak Wireshark, Hashcat lub John the Ripper usprawnia przepływy pracy związane z bezpieczeństwem.

Analizując luki w zabezpieczeniach i tworząc raporty, testerzy mogą wzmocnić zabezpieczenia przed kreatywnymi włamaniami.

Regularne skanowanie jest niezbędne do utrzymania bezpieczeństwa systemów opartych na chmurze, sieci bezprzewodowych i baz danych.

Skanowanie sieci

Skanowanie sieci w testach penetracyjnych obejmuje wykorzystanie narzędzi do oceny bezpieczeństwa sieci. Narzędzia takie jak Nmap, Nessus i Wireshark są powszechne w tym procesie.

Stosowane są metody takie jak skanowanie portów, skanowanie podatności i mapowanie sieci. Analizując otwarte porty i luki w zabezpieczeniach, pentesterzy mogą znaleźć krytyczne słabości, które atakujący mogą wykorzystać.

Skanowanie sieci pomaga zidentyfikować słabe punkty w zasobach, takich jak bazy danych i serwery internetowe. Pozwala to zespołom ds. bezpieczeństwa zająć się problemami, zanim zostaną one wykorzystane.

Dane ze skanowania pomagają tworzyć szczegółowe raporty dla administratorów sieci. Raporty te przedstawiają zagrożenia i sugerują działania mające na celu poprawę bezpieczeństwa.

Eksploatacja

Techniki wykorzystywania cyberbezpieczeństwa polegają na wykorzystywaniu luk w sieciach i aplikacjach internetowych w celu złamania zabezpieczeń. Narzędzia takie jak Nmap, Nessus i Metasploit pomagają pentesterom znaleźć i wykorzystać luki w zabezpieczeniach, takie jak wstrzyknięcie kodu SQL lub słabe hasła.

Pentesterzy wykorzystują automatyczne skanowanie i ręczne testowanie w celu wykrycia krytycznych luk w systemie. Po ich zidentyfikowaniu, narzędzia exploitów pomagają uzyskać nieautoryzowany dostęp do wrażliwych danych lub systemów.

Organizacje mogą bronić się przed exploitami poprzez regularne testowanie sieci i aplikacji internetowych za pomocą narzędzi takich jak Wireshark. Ważna jest również analiza otwartych portów i protokołów sieciowych.

Poprzez łatanie typowych luk w zabezpieczeniach, organizacje mogą wzmocnić bezpieczeństwo, aby zapobiec nieautoryzowanemu dostępowi do swoich zasobów. Testerzy penetracyjni odgrywają kluczową rolę w symulowaniu rzeczywistych scenariuszy ataków i raportowaniu wykrytych luk.

Narzędzia do eksploracji mają kluczowe znaczenie w stale zmieniającym się krajobrazie cyberbezpieczeństwa, aby identyfikować i eliminować słabości, wzmacniając środowiska sieciowe przed potencjalnymi zagrożeniami.

Znaczenie narzędzi pentestingowych w cyberbezpieczeństwie

Narzędzia do pentestingu pomagają wzmocnić obronę cyberbezpieczeństwa.

Identyfikują luki w zasobach sieciowych i aplikacjach internetowych.

Narzędzia takie jak Nmap, Nessus i Metasploit symulują rzeczywiste ataki.

Pomaga to odkryć krytyczne luki w zabezpieczeniach, które mogą zostać wykorzystane.

Analizują protokoły sieciowe, otwarte porty, luki w zabezpieczeniach i exploity.

Pomaga to skutecznie ustalać priorytety działań naprawczych.

Zautomatyzowane skanery, takie jak Wireshark i hashcat, usprawniają testowanie.

Generują one kompleksowe raporty na temat stanu bezpieczeństwa.

Narzędzia do pentestingu usprawniają współpracę między zespołami ofensywnymi i defensywnymi.

Spostrzeżenia i ustalenia mogą być udostępniane w celu usprawnienia przepływów pracy związanych z bezpieczeństwem.

Zespoły mogą współpracować w celu wdrożenia solidnych środków bezpieczeństwa.

Korzystając z narzędzi takich jak Aircrack-ng i John the Ripper, zespoły bezpieczeństwa mogą wzmocnić obronę.

Dokładna analiza, łamanie haseł i odciski palców aplikacji internetowych wzmacniają obronę.

Skuteczne tworzenie raportów i ciągłe testowanie pomagają proaktywnie eliminować luki w zabezpieczeniach.

Zabezpiecza to infrastrukturę cyfrową przed potencjalnymi naruszeniami.

Współpraca między ofensywnymi i defensywnymi zespołami ds. bezpieczeństwa

Podczas testów penetracyjnych ofensywne zespoły ds. bezpieczeństwa korzystają z narzędzi takich jak Nmap, Wireshark, Nessus i Metasploit. Narzędzia te pomagają im znaleźć luki w sieciach, bazach danych, aplikacjach internetowych i innych zasobach.

Platforma "wszystko w jednym" dla skutecznego SEO

Za każdym udanym biznesem stoi silna kampania SEO. Ale z niezliczonych narzędzi optymalizacji i technik tam do wyboru, może być trudno wiedzieć, gdzie zacząć. Cóż, nie obawiaj się więcej, ponieważ mam właśnie coś, co może pomóc. Przedstawiamy Ranktracker - platformę all-in-one dla skutecznego SEO.

W końcu otworzyliśmy rejestrację do Ranktrackera całkowicie za darmo!

Załóż darmowe kontoLub Zaloguj się używając swoich danych uwierzytelniających

Kreatywnie włamując się do systemów, odkrywają krytyczne luki w zabezpieczeniach, takie jak wstrzyknięcia SQL, otwarte porty i typowe słabości, które atakujący mogą wykorzystać.

Po znalezieniu tych luk, ofensywne zespoły ds. bezpieczeństwa muszą poinformować o nich defensywne zespoły ds. bezpieczeństwa. Współpraca ta obejmuje udostępnianie szczegółowych raportów na temat technik wykorzystywania, luk w zabezpieczeniach i zalecanych przepływów pracy w celu poprawy ochrony bezpieczeństwa.

Strategie takie jak regularne spotkania, wspólna analiza danych dotyczących ataków i sesje szkoleniowe dotyczące nowych narzędzi do pentestingu, takich jak Parrot OS lub Aircrack-ng, mogą pomóc obu zespołom współpracować. Taka współpraca może wzmocnić obronę bezpieczeństwa i chronić przed cyberzagrożeniami, zwłaszcza w złożonych środowiskach, takich jak chmura lub sieci bezprzewodowe.

Kluczowe wnioski

Odkryj najlepsze narzędzia do pentestingu, które są ważne dla środków cyberbezpieczeństwa. Narzędzia te pomagają znaleźć luki w systemach i sieciach w celu zapewnienia silnego bezpieczeństwa.

Istnieją różne opcje, więc organizacje mogą wybrać narzędzia, które odpowiadają ich potrzebom i zwiększają ich bezpieczeństwo. Celem jest zwiększenie ogólnego bezpieczeństwa.