Introduzione

Vi preoccupate di mantenere le vostre informazioni online al sicuro dagli attacchi informatici? Siete fortunati! Scoprite i migliori strumenti di pentesting per migliorare la sicurezza informatica. Questi strumenti possono individuare le vulnerabilità e migliorare la sicurezza delle vostre risorse digitali. Rimanete proattivi contro le minacce e proteggete i vostri dati utilizzando gli strumenti giusti. Scopriamo le migliori opzioni per proteggere la vostra presenza online.

Panoramica degli strumenti di pentesting nella cybersecurity

I test di penetrazione nella sicurezza informatica prevedono l'utilizzo di vari strumenti per individuare le vulnerabilità.

Alcuni strumenti comunemente utilizzati sono nmap, Wireshark, Nessus, Metasploit, hashcat e John the Ripper.

Piattaforme come pentest-tools.com e G2 2023 offrono un'ampia gamma di strumenti per un testing efficiente.

Questi strumenti sono in grado di mappare le superfici di attacco, sfruttare le vulnerabilità come l'iniezione SQL, decifrare le password e generare report per i team di sicurezza.

Aircrack-ng e Nessus aiutano a scansionare le porte aperte, a trovare le vulnerabilità e a valutare la sicurezza dei sistemi cloud e on-premise.

La piattaforma all-in-one per un SEO efficace

Dietro ogni azienda di successo c'è una forte campagna SEO. Ma con innumerevoli strumenti e tecniche di ottimizzazione tra cui scegliere, può essere difficile sapere da dove iniziare. Ebbene, non temete più, perché ho quello che fa per voi. Vi presento la piattaforma Ranktracker all-in-one per una SEO efficace.

Abbiamo finalmente aperto la registrazione a Ranktracker in modo assolutamente gratuito!

Creare un account gratuitoOppure accedi con le tue credenziali

Anche le tecniche di hacking etico, le metodologie di hacking creativo e l'analisi dei protocolli di rete sono fondamentali per identificare le minacce nelle reti wireless.

Strumenti popolari per i test di penetrazione

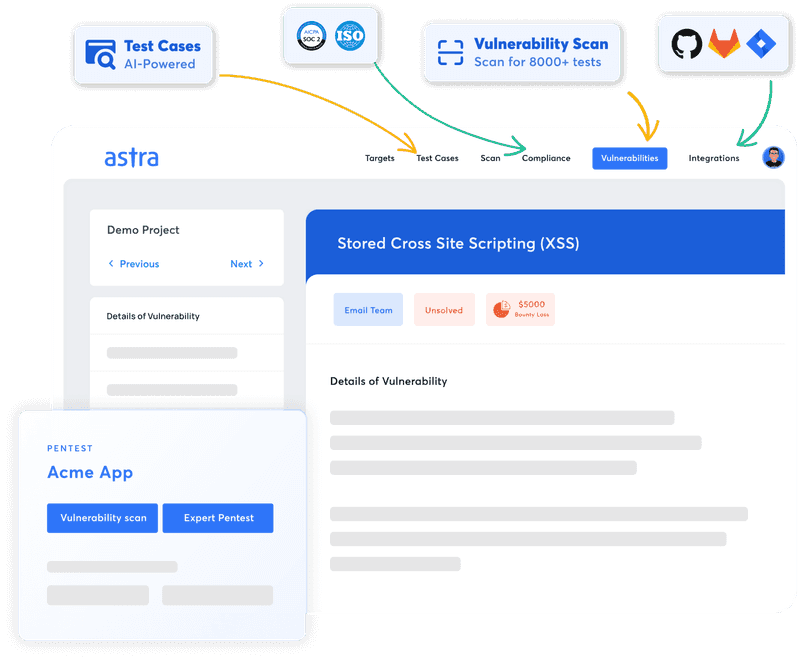

Astra Pentest: La soluzione definitiva per il Pentest

Attributi chiave:

- Piattaforma: Basato sul web

- Efficienza del pentesting: Combina una scansione automatizzata continua con valutazioni manuali mirate.

- Precisione: Garantisce l'assenza di falsi positivi.

- Conformità agli standard: Aderisce alle norme PCI-DSS, HIPAA, ISO27001 e SOC2.

- Guida degli esperti per le correzioni: Disponibile.

- Integrazione perfetta: Include Slack, Jira, GitHub, GitLab, Jenkins e molto altro.

- Prezzi: A partire da 1999 dollari all'anno.

La piattaforma Astra Pentest è uno strumento di pentesting onnicomprensivo che fonde la tecnologia di scansione automatica potenziata dall'intelligenza artificiale con un accurato pentesting manuale per soddisfare una serie di benchmark di settore, tra cui OWASP TOP 10 e SANS 25.

Grazie alle nostre scansioni meticolosamente curate, siamo certi di offrire zero falsi positivi, mentre i nostri test manuali approfonditi scoprono minacce gravi come le violazioni dei gateway di pagamento e le falle logiche.

Questa soluzione SaaS di facile implementazione è dotata di una pratica estensione di Chrome per la registrazione dei login, che facilita le scansioni autenticate dietro i muri di login senza il fastidio di ripetute riautenticazioni.

Perché scegliere Astra per le vostre esigenze di Pentesting?

Grazie all'esperienza collettiva dei nostri ingegneri della sicurezza, che vanta oltre 50 anni di esperienza, e a un archivio di oltre 9.300 test automatizzati e controlli di conformità, Astra fornisce alle aziende e ai professionisti della sicurezza gli strumenti necessari per raggiungere i loro obiettivi di sicurezza in modo efficiente.

Vantaggi:

- Si inserisce senza problemi nella vostra pipeline CI/CD.

- Scansione coerente delle vulnerabilità con criteri di scansione aggiornati regolarmente.

- Lavorare con esperti di sicurezza certificati (OSCP, CEH) che hanno contribuito ai CVE.

- Ordinare e risolvere rapidamente le vulnerabilità.

- Produrre rapporti su misura, sia per i dirigenti che per gli sviluppatori.

Limitazioni:

- Offre solo una settimana di prova gratuita.

Kali Linux

Kali Linux è un popolare sistema operativo utilizzato nella cybersecurity per i test di penetrazione. Dispone di molti strumenti per trovare vulnerabilità in reti, applicazioni web, database e Wi-Fi. Strumenti come Nmap, Wireshark, Nessus, Metasploit, John the Ripper e Aircrack-ng sono comunemente utilizzati in Kali Linux. Possono analizzare i protocolli di rete, creare rapporti sulle vulnerabilità e decifrare le password.

Kali Linux è noto per la sua vasta gamma di strumenti di sfruttamento, tra cui SQL injection, test di sicurezza del cloud e scanner di vulnerabilità. Gli hacker etici, i penetration tester e i team di sicurezza scelgono spesso Kali Linux per le sue caratteristiche avanzate e per i suoi flussi di lavoro di hacking adattati agli ambienti di test.

Suite di rutti

Burp Suite è uno strumento utilizzato dai pentester. Aiuta a trovare le vulnerabilità nelle applicazioni web. Alcune delle sue caratteristiche principali sono:

- Intercettazione del traffico web

- Scansione delle vulnerabilità comuni

- Sfruttare le falle per verificare i livelli di sicurezza

Nella scansione delle applicazioni web, Burp Suite analizza le richieste e le risposte. Questo aiuta i pentester a rilevare problemi di sicurezza come SQL injection o cross-site scripting.

La piattaforma all-in-one per un SEO efficace

Dietro ogni azienda di successo c'è una forte campagna SEO. Ma con innumerevoli strumenti e tecniche di ottimizzazione tra cui scegliere, può essere difficile sapere da dove iniziare. Ebbene, non temete più, perché ho quello che fa per voi. Vi presento la piattaforma Ranktracker all-in-one per una SEO efficace.

Abbiamo finalmente aperto la registrazione a Ranktracker in modo assolutamente gratuito!

Creare un account gratuitoOppure accedi con le tue credenziali

Per utilizzare Burp Suite in modo efficace nei test di penetrazione, è necessario combinarlo con altri strumenti come Nmap per la scansione della rete, Wireshark per l'analisi dei protocolli di rete e Metasploit per lo sfruttamento automatico.

I pentester possono creare rapporti dettagliati sulle loro scoperte con Burp Suite. Questo aiuta i team di sicurezza o gli amministratori di rete a risolvere le vulnerabilità critiche.

Wireshark

Wireshark è un potente strumento di analisi della sicurezza di rete. Cattura e analizza il traffico di rete in tempo reale. Questo strumento aiuta a rilevare e analizzare le vulnerabilità della rete. I pentester lo usano per ispezionare i pacchetti alla ricerca di exploit come le iniezioni SQL. Possono anche identificare porte aperte, protocolli di rete e falle di sicurezza che gli aggressori potrebbero sfruttare.

Wireshark è comunemente utilizzato nei test di penetrazione. Monitora l'attività di rete, analizza i pacchetti di dati e genera rapporti dettagliati. Viene integrato in flussi di lavoro di scansione automatizzati con strumenti come Nmap, Nessus e Metasploit per rilevare le vulnerabilità.

Gli amministratori di rete e i team di sicurezza utilizzano Wireshark per proteggere le risorse, soprattutto nelle reti cloud o wireless. Identifica e riduce i rischi di sicurezza nelle applicazioni web e nei database.

Piattaforme per strumenti di pentesting

pentest-tools.com

Pentest-tools.com offre una serie di strumenti per un pentesting efficace. Questi strumenti coprono la scansione della rete e la valutazione delle vulnerabilità.

La piattaforma comprende scanner automatici, strumenti di test delle applicazioni web e framework di sfruttamento. Questi strumenti aiutano i pentester a trovare le vulnerabilità nelle reti e nelle applicazioni web.

Strumenti popolari come Kali Linux, Burp Suite e Wireshark sono utilizzati per test di penetrazione approfonditi su pentest-tools.com. Sono utili per l'analisi dei protocolli di rete, il test delle applicazioni Web e lo sniffing dei pacchetti.

Nmap viene utilizzato per la scoperta della rete, Nessus per la scansione delle vulnerabilità e Metasploit per lo sviluppo di exploit. Questi strumenti simulano attacchi reali.

Pentest-tools.com è in grado di rilevare porte aperte, vulnerabilità comuni e vulnerabilità critiche negli ambienti cloud. Consente ai team di sicurezza e ai penetration tester di condurre valutazioni approfondite.

La piattaforma supporta anche la scrittura di rapporti, flussi di lavoro di hacking creativo e tecniche di sfruttamento etico. Queste migliorano la sicurezza di siti web e risorse in vari ambienti.

g2 2023

G2 2023 è una piattaforma per strumenti di penetration test. Aiuta a trovare le vulnerabilità nelle reti e nelle applicazioni web. La piattaforma include strumenti come Nmap per la scansione delle reti, Nessus per la valutazione delle vulnerabilità e Metasploit per lo sfruttamento delle vulnerabilità.

G2 2023 offre anche Wireshark per analizzare i protocolli di rete, Hashcat per craccare le password e John the Ripper per testare le password. Questi strumenti aiutano a scoprire le vulnerabilità critiche nei database e nei siti web.

La piattaforma consente ai tester di identificare le vulnerabilità più comuni, come l'iniezione SQL nelle applicazioni web e le porte aperte negli ambienti cloud. Inoltre, aiuta a trovare le vulnerabilità delle reti wireless. G2 2023 supporta la scansione e lo sfruttamento automatico delle risorse, facilitando i team di sicurezza e gli amministratori di rete. Inoltre, si concentra sulla stesura di report e su tecniche di hacking innovative, che lo rendono una scelta leader tra gli strumenti di penetration testing per la primavera 2023.

Premi SC 2022

Gli strumenti di pentesting vincitori degli SC Awards 2022 coprono varie categorie come la sicurezza di rete, la scansione delle vulnerabilità, il test delle applicazioni web e lo sfruttamento. Questi strumenti aiutano a identificare e risolvere le vulnerabilità critiche riscontrate in siti web, database e protocolli di rete.

Scanner automatici come Nessus e Metasploit, insieme a strumenti manuali come Wireshark e Hashcat, aiutano nell'analisi dettagliata, individuando porte aperte, vulnerabilità comuni e potenziali punti di sfruttamento.

Gli SC Awards 2022 riconoscono l'eccellenza di questi strumenti, evidenziando l'importanza dell'hacking creativo, della stesura di rapporti e delle pratiche etiche nella sicurezza informatica. Questi strumenti definiscono uno standard per gli amministratori di rete, i penetration tester e i team di sicurezza, aiutandoli a rafforzare le loro difese contro le minacce in evoluzione e gli attacchi sofisticati nella primavera del 2023.

Caratteristiche principali degli strumenti di pentesting

Mappatura della superficie di attacco

Nella mappatura delle superfici di attacco, i pentester utilizzano vari strumenti e tecniche per trovare e analizzare i possibili punti di ingresso per gli attacchi informatici. Questi strumenti possono includere scanner di rete come nmap, scanner di vulnerabilità come Nessus e framework di sfruttamento come Metasploit.

Esaminando le vulnerabilità comuni nelle applicazioni web, nei database, nei protocolli di rete e altro ancora, i pentester possono identificare le vulnerabilità cruciali che potrebbero essere sfruttate. Questa comprensione della superficie di attacco di un'organizzazione aiuta a valutare i rischi per la sicurezza della sua infrastruttura IT.

La mappatura della superficie di attacco è importante perché aiuta i team di sicurezza a dare priorità alle misure di sicurezza per migliorare le strategie di difesa informatica complessive. Ad esempio, individuando porte aperte, vulnerabilità comuni e punti deboli sfruttabili, i penetration tester possono offrire spunti pratici agli amministratori di rete e ai team di sicurezza IT.

Affrontando queste vulnerabilità critiche, le organizzazioni possono stabilire le garanzie necessarie per salvaguardare le proprie risorse e i propri dati da potenziali minacce.

Scansione delle vulnerabilità

La scansione delle vulnerabilità è importante per la sicurezza informatica. Aiuta a identificare i punti deboli dei sistemi e delle reti che potrebbero essere sfruttati da attori malintenzionati.

A questo scopo vengono comunemente utilizzati strumenti di pentesting come nmap, nessus e metasploit. Questi strumenti scansionano reti, database, applicazioni web e reti wireless per scoprire le vulnerabilità. Tra gli esempi vi sono l'iniezione di SQL o le password deboli.

I pentester e i team di sicurezza utilizzano scanner automatizzati per valutare in modo efficiente le vulnerabilità dei protocolli di rete, le porte aperte e le falle nella sicurezza. Utilizzano anche strumenti come hashcat o john the ripper per il cracking delle password e wireshark per analizzare il traffico di rete alla ricerca di potenziali minacce.

Conducendo scansioni delle vulnerabilità e utilizzando tecniche di hacking creativo, i pentester generano rapporti dettagliati sui rischi, le vulnerabilità critiche e le strategie di mitigazione per le organizzazioni, al fine di proteggere le loro risorse e gli ambienti cloud.

Questo approccio contribuisce a migliorare i flussi di lavoro della sicurezza, offrendo approfondimenti sulle lacune della sicurezza di rete e strategie proattive di gestione del rischio.

Scansione delle applicazioni web

Gli strumenti di scansione delle applicazioni web aiutano a identificare le vulnerabilità e le minacce nelle applicazioni web.

Effettuando scansioni regolari, i pentester possono rilevare problemi come l'iniezione SQL, le vulnerabilità comuni e le vulnerabilità critiche.

Strumenti come Nessus e Metasploit analizzano i siti web alla ricerca di porte aperte, protocolli di rete e punti deboli sfruttabili.

Questo processo non solo identifica i punti deboli, ma migliora anche la sicurezza complessiva.

L'uso di strumenti come Wireshark, Hashcat o John the Ripper migliora i flussi di lavoro della sicurezza.

Analizzando le vulnerabilità e creando rapporti, i tester possono rafforzare la sicurezza contro l'hacking creativo.

La scansione regolare è essenziale per mantenere la sicurezza dei sistemi basati sul cloud, delle reti wireless e dei database.

Scansione di rete

La scansione della rete nei test di penetrazione prevede l'utilizzo di strumenti per valutare la sicurezza della rete. Strumenti come Nmap, Nessus e Wireshark sono comuni in questo processo.

Vengono utilizzati metodi come la scansione delle porte, la scansione delle vulnerabilità e la mappatura della rete. Analizzando le porte aperte e le vulnerabilità, i pentester possono trovare punti deboli critici che gli aggressori potrebbero sfruttare.

La scansione della rete aiuta a identificare i punti deboli di risorse come database e server web. Ciò consente ai team di sicurezza di affrontare i problemi prima che vengano sfruttati.

I dati delle attività di scansione contribuiscono a creare rapporti dettagliati per gli amministratori di rete. Questi rapporti evidenziano i rischi e suggeriscono azioni per migliorare la sicurezza.

Sfruttamento

Le tecniche di sfruttamento della cybersecurity prevedono l'utilizzo di vulnerabilità nelle reti e nelle applicazioni Web per compromettere la sicurezza. Strumenti come Nmap, Nessus e Metasploit aiutano i pentester a trovare e sfruttare le vulnerabilità, come l'iniezione SQL o le password deboli.

I pentester utilizzano scansioni automatiche e test manuali per scoprire le vulnerabilità critiche dei sistemi. Una volta identificate, gli strumenti di sfruttamento consentono di ottenere l'accesso non autorizzato a dati o sistemi sensibili.

Le organizzazioni possono difendersi dallo sfruttamento testando regolarmente le reti e le applicazioni Web con strumenti come Wireshark. È importante anche analizzare le porte aperte e i protocolli di rete.

Con la correzione delle vulnerabilità comuni, le organizzazioni possono rafforzare la sicurezza per impedire l'accesso non autorizzato alle loro risorse. I tester di penetrazione svolgono un ruolo fondamentale nella simulazione di scenari di attacco reali e nella segnalazione delle vulnerabilità scoperte.

Gli strumenti di exploit sono fondamentali nel panorama in continua evoluzione della cybersecurity per identificare e risolvere i punti deboli, fortificando gli ambienti di rete contro le potenziali minacce.

Importanza degli strumenti di pentesting nella sicurezza informatica

Gli strumenti di pentesting aiutano a rafforzare le difese di cybersecurity.

Identificano le vulnerabilità nelle risorse di rete e nelle applicazioni web.

Strumenti come Nmap, Nessus e Metasploit simulano attacchi reali.

Questo aiuta a scoprire le vulnerabilità critiche che potrebbero essere sfruttate.

Analizzano i protocolli di rete, le porte aperte, le vulnerabilità e gli exploit.

Questo aiuta a stabilire le priorità degli interventi di rimedio in modo efficace.

Scanner automatici come Wireshark e hashcat semplificano i test.

Generano rapporti completi sullo stato di sicurezza.

Gli strumenti di pentesting migliorano la collaborazione tra i team offensivi e difensivi.

Le intuizioni e i risultati possono essere condivisi per migliorare i flussi di lavoro della sicurezza.

I team possono collaborare per implementare solide misure di sicurezza.

Utilizzando strumenti come Aircrack-ng e John the Ripper, i team di sicurezza possono rafforzare le difese.

Analisi approfondite, cracking delle password e fingerprinting delle applicazioni web rafforzano le difese.

La stesura di rapporti efficaci e i test continui aiutano a risolvere le lacune della sicurezza in modo proattivo.

In questo modo si salvaguarda l'infrastruttura digitale da potenziali violazioni.

Collaborazione tra team di sicurezza offensivi e difensivi

Durante i test di penetrazione, i team di sicurezza offensivi utilizzano strumenti come Nmap, Wireshark, Nessus e Metasploit. Questi strumenti li aiutano a trovare le vulnerabilità in reti, database, applicazioni web e altre risorse.

La piattaforma all-in-one per un SEO efficace

Dietro ogni azienda di successo c'è una forte campagna SEO. Ma con innumerevoli strumenti e tecniche di ottimizzazione tra cui scegliere, può essere difficile sapere da dove iniziare. Ebbene, non temete più, perché ho quello che fa per voi. Vi presento la piattaforma Ranktracker all-in-one per una SEO efficace.

Abbiamo finalmente aperto la registrazione a Ranktracker in modo assolutamente gratuito!

Creare un account gratuitoOppure accedi con le tue credenziali

Entrando in modo creativo nei sistemi, scoprono vulnerabilità critiche come le iniezioni SQL, le porte aperte e le debolezze comuni che gli aggressori potrebbero sfruttare.

Una volta trovate queste vulnerabilità, i team di sicurezza offensiva devono comunicarle ai team di sicurezza difensiva. Questa collaborazione comporta la condivisione di rapporti dettagliati sulle tecniche di sfruttamento, sulle vulnerabilità e sui flussi di lavoro consigliati per migliorare le difese di sicurezza.

Strategie come riunioni regolari, analisi congiunta dei dati di attacco e sessioni di formazione su nuovi strumenti di pentesting come Parrot OS o Aircrack-ng possono aiutare entrambi i team a lavorare insieme. Questa collaborazione può rafforzare le difese di sicurezza e proteggere dalle minacce informatiche, soprattutto in ambienti complessi come le reti cloud o wireless.

Punti di forza

Scoprite i principali strumenti di pentesting che sono importanti per le misure di cybersecurity. Questi strumenti aiutano a trovare le vulnerabilità nei sistemi e nelle reti per una maggiore sicurezza.

Esistono diverse opzioni, per cui le organizzazioni possono scegliere gli strumenti più adatti alle loro esigenze e migliorare la sicurezza. L'obiettivo è migliorare la sicurezza generale.