Intro

Machen Sie sich Gedanken darüber, wie Sie Ihre Online-Informationen vor Cyberangriffen schützen können? Sie haben Gl�ück! Informieren Sie sich über die besten Pentesting-Tools zur Verbesserung der Cybersicherheit. Mit diesen Tools können Sie Schwachstellen finden und die Sicherheit Ihrer digitalen Ressourcen verbessern. Gehen Sie proaktiv gegen Bedrohungen vor und schützen Sie Ihre Daten durch den Einsatz der richtigen Tools. Erfahren Sie mehr über die besten Optionen zur Sicherung Ihrer Online-Präsenz.

Überblick über Pentesting-Tools in der Cybersicherheit

Bei Penetrationstests im Bereich der Cybersicherheit werden verschiedene Tools eingesetzt, um Schwachstellen zu finden.

Einige häufig verwendete Tools sind nmap, Wireshark, Nessus, Metasploit, hashcat und John the Ripper.

Plattformen wie pentest-tools.com und G2 2023 bieten eine breite Palette von Tools für effiziente Tests.

Diese Tools können Angriffsflächen abbilden, Schwachstellen wie SQL-Injection ausnutzen, Passwörter knacken und Berichte für Sicherheitsteams erstellen.

Aircrack-ng und Nessus helfen beim Scannen offener Ports, dem Auffinden von Schwachstellen und der Bewertung der Sicherheit von Cloud- und On-Premise-Systemen.

Die All-in-One-Plattform für effektives SEO

Hinter jedem erfolgreichen Unternehmen steht eine starke SEO-Kampagne. Aber bei den zahllosen Optimierungstools und -techniken, die zur Auswahl stehen, kann es schwierig sein, zu wissen, wo man anfangen soll. Nun, keine Angst mehr, denn ich habe genau das Richtige, um zu helfen. Ich präsentiere die Ranktracker All-in-One-Plattform für effektives SEO

Wir haben endlich die Registrierung zu Ranktracker absolut kostenlos geöffnet!

Ein kostenloses Konto erstellenOder melden Sie sich mit Ihren Anmeldedaten an

Ethische Hacking-Techniken, kreative Hacking-Methoden und die Analyse von Netzwerkprotokollen sind ebenfalls entscheidend für die Identifizierung von Bedrohungen in drahtlosen Netzwerken.

Beliebte Tools für Penetrationstests

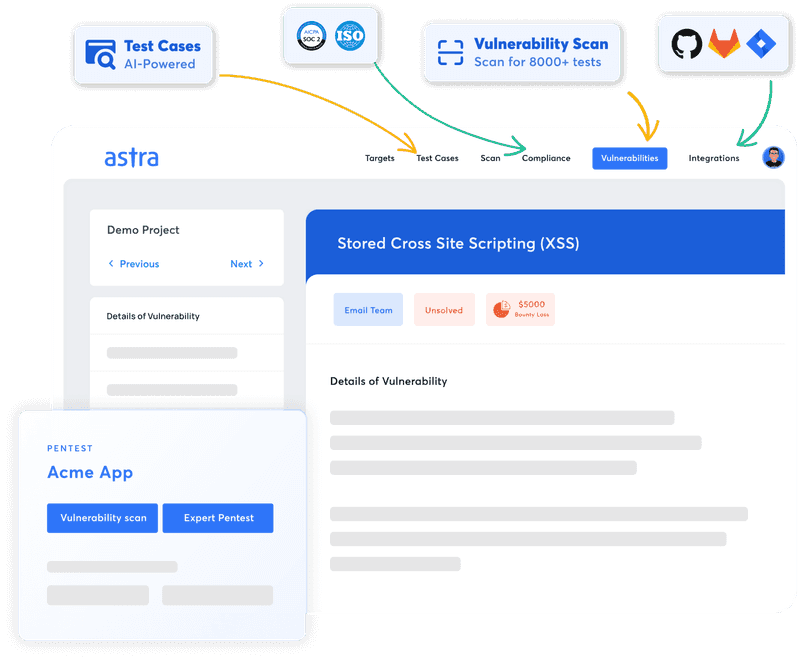

Astra Pentest: Ihre ultimative Pentest-Lösung

Schlüsselattribute:

- Plattform: Webbasiert

- Pentesting-Effizienz: Kombiniert kontinuierliches automatisches Scannen mit gezielten manuellen Bewertungen.

- Genauigkeit: Garantiert keine falsch-positiven Ergebnisse.

- Einhaltung von Standards: Einhaltung von PCI-DSS, HIPAA, ISO27001 und SOC2.

- Expertenanleitungen für Korrekturen: Verfügbar.

- Nahtlose Integration: Einschließlich Slack, Jira, GitHub, GitLab, Jenkins und mehr.

- Preisgestaltung: Beginnt bei $1999 jährlich.

Die Astra Pentest Platform ist ein umfassendes Pentesting-Tool, das automatisierte, durch KI verbesserte Scanning-Technologie mit gründlichem manuellem Pentesting kombiniert, um eine Vielzahl von Branchen-Benchmarks zu erfüllen, darunter OWASP TOP 10 und SANS 25.

Dank unserer sorgfältig kuratierten Scans können wir mit Sicherheit sagen, dass es keine Fehlalarme gibt, während unsere umfangreichen manuellen Tests schwerwiegende Bedrohungen aufdecken, wie z. B. Verletzungen von Zahlungsgateways und logische Fehler.

Diese einfach zu implementierende SaaS-Lösung verfügt über eine praktische Chrome-Erweiterung zur Aufzeichnung von Logins, die authentifizierte Scans hinter Login-Walls ohne lästige Neuauthentifizierung ermöglicht.

Warum Astra für Ihre Pentesting-Anforderungen wählen?

Mit dem kollektiven Fachwissen unserer Sicherheitsingenieure aus über 50 Jahren und einem Bestand von mehr als 9.300 automatisierten Tests und Konformitätsprüfungen stattet Astra Unternehmen und Sicherheitsexperten mit den Tools aus, die sie benötigen, um ihre Sicherheitsziele effizient zu erreichen.

Vorteile:

- Passt mühelos in Ihre CI/CD-Pipeline.

- Konsistente Schwachstellen-Scans mit regelmäßig aktualisierten Scan-Kriterien.

- Arbeiten Sie mit zertifizierten Sicherheitsexperten (OSCP, CEH) zusammen, die zu CVEs beigetragen haben.

- Schnelles Sortieren und Beheben von Schwachstellen.

- Erstellen Sie maßgeschneiderte Berichte, die sowohl für Führungskräfte als auch für Entwickler geeignet sind.

Beschränkungen:

- Bietet nur eine einwöchige kostenlose Testphase an.

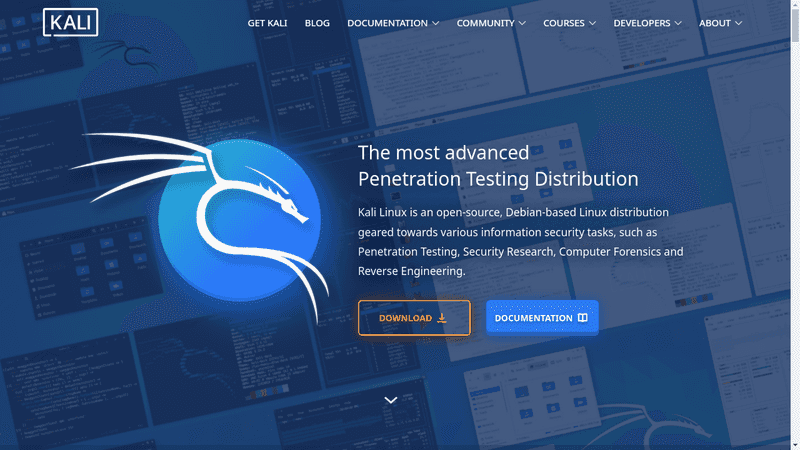

Kali Linux

Kali Linux ist ein beliebtes Betriebssystem, das in der Cybersicherheitsindustrie für Penetrationstests verwendet wird. Es verfügt über viele Tools zum Auffinden von Schwachstellen in Netzwerken, Webanwendungen, Datenbanken und Wi-Fi. Tools wie Nmap, Wireshark, Nessus, Metasploit, John the Ripper und Aircrack-ng werden häufig in Kali Linux verwendet. Es kann Netzwerkprotokolle analysieren, Berichte über Schwachstellen erstellen und Passwörter knacken.

Kali Linux ist für seine breite Palette an Exploitation-Tools bekannt, darunter SQL-Injection, Cloud-Sicherheitstests und Schwachstellen-Scanner. Ethische Hacker, Penetrationstester und Sicherheitsteams entscheiden sich oft für Kali Linux aufgrund seiner starken Funktionen und Hacking-Workflows, die auf Testumgebungen zugeschnitten sind.

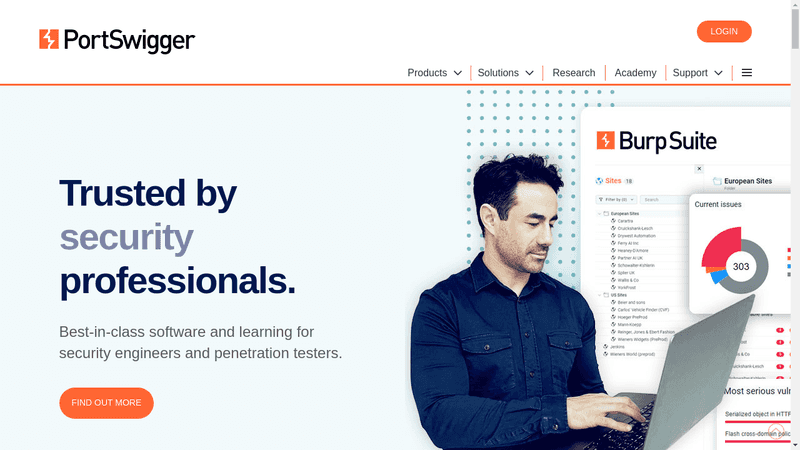

Rülps-Suite

Burp Suite ist ein Werkzeug, das von Pentestern verwendet wird. Es hilft, Schwachstellen in Webanwendungen zu finden. Einige der wichtigsten Funktionen sind:

- Abfangen von Internetverkehr

- Scannen nach allgemeinen Schwachstellen

- Ausnutzung von Schwachstellen zur Überprüfung der Sicherheitsstufen

Beim Scannen von Webanwendungen analysiert die Burp Suite die Anfragen und Antworten. Dies hilft den Pentestern, Sicherheitsprobleme wie SQL-Injection oder Cross-Site-Scripting zu erkennen.

Die All-in-One-Plattform für effektives SEO

Hinter jedem erfolgreichen Unternehmen steht eine starke SEO-Kampagne. Aber bei den zahllosen Optimierungstools und -techniken, die zur Auswahl stehen, kann es schwierig sein, zu wissen, wo man anfangen soll. Nun, keine Angst mehr, denn ich habe genau das Richtige, um zu helfen. Ich präsentiere die Ranktracker All-in-One-Plattform für effektives SEO

Wir haben endlich die Registrierung zu Ranktracker absolut kostenlos geöffnet!

Ein kostenloses Konto erstellenOder melden Sie sich mit Ihren Anmeldedaten an

Um die Burp Suite effektiv für Penetrationstests zu nutzen, kombinieren Sie sie mit anderen Tools wie Nmap für Netzwerk-Scans, Wireshark für die Analyse von Netzwerkprotokollen und Metasploit für automatisierte Exploitation.

Pentester können mit Burp Suite detaillierte Berichte über ihre Ergebnisse erstellen. Dies hilft Sicherheitsteams oder Netzwerkadministratoren bei der Behebung kritischer Schwachstellen.

Wireshark

Wireshark ist ein leistungsstarkes Werkzeug für die Analyse der Netzwerksicherheit. Es erfasst und analysiert den Netzwerkverkehr in Echtzeit. Dieses Tool hilft beim Aufspüren und Analysieren von Netzwerkschwachstellen. Pentester verwenden es, um Pakete auf Angriffe wie SQL-Injektionen zu untersuchen. Sie können auch offene Ports, Netzwerkprotokolle und Sicherheitslücken identifizieren, die Angreifer ausnutzen könnten.

Wireshark wird häufig bei Penetrationstests eingesetzt. Es überwacht die Netzwerkaktivität, analysiert Datenpakete und erstellt detaillierte Berichte. Es wird in automatisierte Scan-Workflows mit Tools wie Nmap, Nessus und Metasploit integriert, um Schwachstellen zu erkennen.

Netzwerkadministratoren und Sicherheitsteams verwenden Wireshark zur Sicherung von Ressourcen, insbesondere in Cloud- oder drahtlosen Netzwerken. Es identifiziert und entschärft Sicherheitsrisiken in Webanwendungen und Datenbanken.

Plattformen für Pentesting-Tools

pentest-tools.com

Pentest-tools.com bietet eine Vielzahl von Tools für effektives Pentesting. Diese Tools decken das Scannen von Netzwerken und die Bewertung von Schwachstellen ab.

Die Plattform umfasst automatisierte Scanner, Tools zum Testen von Webanwendungen und Exploitation-Frameworks. Diese Tools helfen Pentestern, Schwachstellen in Netzwerken und Webanwendungen zu finden.

Beliebte Tools wie Kali Linux, Burp Suite und Wireshark werden für eingehende Penetrationstests auf pentest-tools.com verwendet. Sie helfen bei der Analyse von Netzwerkprotokollen, beim Testen von Webanwendungen und beim Packet Sniffing.

Nmap wird für die Netzwerkerkennung verwendet, Nessus für das Scannen von Schwachstellen und Metasploit für die Entwicklung von Exploits. Diese Tools simulieren Angriffe in der realen Welt.

Pentest-tools.com kann offene Ports, allgemeine Schwachstellen und kritische Schwachstellen in Cloud-Umgebungen aufspüren. Es ermöglicht Sicherheitsteams und Penetrationstestern, gründliche Bewertungen durchzuführen.

Die Plattform unterstützt auch das Schreiben von Berichten, kreative Hacking-Workflows und ethische Exploitation-Techniken. Diese verbessern die Sicherheit von Websites und Assets in verschiedenen Umgebungen.

g2 2023

G2 2023 ist eine Plattform für Penetrationstest-Tools. Sie hilft bei der Suche nach Schwachstellen in Netzwerken und Webanwendungen. Die Plattform umfasst Tools wie Nmap zum Scannen von Netzwerken, Nessus zur Bewertung von Schwachstellen und Metasploit zum Ausnutzen von Schwachstellen.

G2 2023 bietet außerdem Wireshark zur Analyse von Netzwerkprotokollen, Hashcat zum Knacken von Passwörtern und John the Ripper zum Testen von Passwörtern. Diese Tools helfen bei der Entdeckung kritischer Schwachstellen in Datenbanken und Websites.

Die Plattform ermöglicht es den Testern, gängige Schwachstellen wie SQL-Injection in Webanwendungen und offene Ports in Cloud-Umgebungen zu identifizieren. Sie hilft auch bei der Suche nach Schwachstellen in drahtlosen Netzwerken. G2 2023 unterstützt automatisiertes Scannen und Ausnutzen von Assets, was es für Sicherheitsteams und Netzwerkadministratoren einfacher macht. Darüber hinaus konzentriert es sich auf das Verfassen von Berichten und innovative Hacking-Techniken, was es zu einer führenden Wahl unter den Penetrationstest-Tools für das Frühjahr 2023 macht.

SC-Auszeichnungen 2022

Die bei den SC Awards 2022 ausgezeichneten Pentesting-Tools umfassen verschiedene Kategorien wie Netzwerksicherheit, Schwachstellen-Scanning, Testen von Webanwendungen und Exploitation. Diese Tools helfen bei der Identifizierung und Behebung kritischer Schwachstellen in Websites, Datenbanken und Netzwerkprotokollen.

Automatisierte Scanner wie Nessus und Metasploit sowie manuelle Tools wie Wireshark und Hashcat helfen bei der detaillierten Analyse, um offene Ports, allgemeine Schwachstellen und potenzielle Angriffspunkte zu finden.

Mit den SC Awards 2022 werden die herausragenden Leistungen dieser Tools gewürdigt und die Bedeutung von kreativem Hacking, dem Verfassen von Berichten und ethischen Praktiken in der Cybersicherheit hervorgehoben. Diese Tools setzen einen Standard für Netzwerkadministratoren, Penetrationstester und Sicherheitsteams und helfen ihnen, ihre Verteidigung gegen sich entwickelnde Bedrohungen und raffinierte Angriffe im Frühjahr 2023 zu stärken.

Hauptmerkmale von Pentesting-Tools

Angriffsflächenkartierung

Bei der Kartierung von Angriffsflächen verwenden Pentester verschiedene Tools und Techniken, um mögliche Einstiegspunkte für Cyberangriffe zu finden und zu analysieren. Zu diesen Tools gehören Netzwerkscanner wie nmap, Schwachstellen-Scanner wie Nessus und Exploitation-Frameworks wie Metasploit.

Durch die Untersuchung allgemeiner Schwachstellen in Webanwendungen, Datenbanken, Netzwerkprotokollen usw. können Pentester wichtige Schwachstellen ermitteln, die ausgenutzt werden könnten. Dieses Verständnis der Angriffsfläche eines Unternehmens hilft bei der Bewertung der Sicherheitsrisiken in seiner IT-Infrastruktur.

Die Kartierung der Angriffsfläche ist wichtig, weil sie den Sicherheitsteams hilft, Prioritäten bei den Sicherheitsmaßnahmen zu setzen, um die allgemeinen Cyberabwehrstrategien zu verbessern. Indem sie beispielsweise offene Ports, häufige Schwachstellen und ausnutzbare Schwachstellen aufspüren, können Penetrationstester praktische Erkenntnisse für Netzwerkadministratoren und IT-Sicherheitsteams liefern.

Durch die Beseitigung dieser kritischen Schwachstellen können Unternehmen die notwendigen Sicherheitsvorkehrungen treffen, um ihre Vermögenswerte und Daten vor potenziellen Bedrohungen zu schützen.

Scannen auf Schwachstellen

Schwachstellen-Scans sind wichtig für die Cybersicherheit. Es hilft, Schwachstellen in Systemen und Netzwerken zu identifizieren, die von böswilligen Akteuren ausgenutzt werden könnten.

Pentesting-Tools wie nmap, Nessus und Metasploit werden häufig zu diesem Zweck eingesetzt. Diese Tools scannen Netzwerke, Datenbanken, Webanwendungen und drahtlose Netzwerke, um Schwachstellen aufzudecken. Beispiele sind SQL-Injection oder schwache Passwörter.

Pentester und Sicherheitsteams verwenden automatische Scanner, um Schwachstellen in Netzwerkprotokollen, offene Ports und Sicherheitslücken effizient zu bewerten. Außerdem verwenden sie Tools wie Hashcat oder John the Ripper zum Knacken von Passwörtern und Wireshark zur Analyse des Netzwerkverkehrs auf potenzielle Bedrohungen.

Durch die Durchführung von Schwachstellen-Scans und den Einsatz kreativer Hacking-Techniken erstellen Pentester detaillierte Berichte über Risiken, kritische Schwachstellen und Strategien zur Risikominderung für Unternehmen, um ihre Anlagen und Cloud-Umgebungen zu schützen.

Dieser Ansatz trägt zur Verbesserung der Sicherheitsabläufe bei und bietet Einblicke in Sicherheitslücken im Netzwerk sowie proaktive Strategien für das Risikomanagement.

Scannen von Webanwendungen

Tools zum Scannen von Webanwendungen helfen bei der Ermittlung von Schwachstellen und Bedrohungen in Webanwendungen.

Durch regelmäßige Scans können Pentester Probleme wie SQL-Injection, allgemeine Schwachstellen und kritische Schwachstellen aufdecken.

Tools wie Nessus und Metasploit durchsuchen Websites nach offenen Ports, Netzwerkprotokollen und ausnutzbaren Schwachstellen.

Dieser Prozess deckt nicht nur Schwachstellen auf, sondern verbessert auch die allgemeine Sicherheit.

Die Verwendung von Tools wie Wireshark, Hashcat oder John the Ripper verbessert die Sicherheitsabläufe.

Durch die Analyse von Schwachstellen und die Erstellung von Berichten können die Tester die Sicherheit gegen kreative Hackerangriffe verbessern.

Regelmäßiges Scannen ist für die Aufrechterhaltung der Sicherheit in Cloud-basierten Systemen, drahtlosen Netzwerken und Datenbanken unerlässlich.

Netzwerk-Scanning

Beim Netzwerk-Scanning im Rahmen von Penetrationstests werden Tools zur Bewertung der Netzwerksicherheit eingesetzt. Tools wie Nmap, Nessus und Wireshark sind in diesem Prozess üblich.

Dabei kommen Methoden wie Port-Scanning, Schwachstellen-Scanning und Netzwerk-Mapping zum Einsatz. Durch die Analyse offener Ports und Schwachstellen können Pentester kritische Schwachstellen finden, die Angreifer ausnutzen könnten.

Netzwerk-Scans helfen, Schwachstellen in Anlagen wie Datenbanken und Webservern zu erkennen. So können Sicherheitsteams Probleme beheben, bevor sie ausgenutzt werden.

Die Daten aus den Scan-Aktivitäten helfen bei der Erstellung detaillierter Berichte für die Netzwerkadministratoren. In diesen Berichten werden Risiken aufgezeigt und Maßnahmen zur Verbesserung der Sicherheit vorgeschlagen.

Ausbeutung

Bei Techniken zur Ausnutzung der Cybersicherheit werden Schwachstellen in Netzwerken und Webanwendungen ausgenutzt, um die Sicherheit zu gefährden. Tools wie Nmap, Nessus und Metasploit helfen Pentestern, Schwachstellen zu finden und auszunutzen, z. B. SQL-Injection oder schwache Passwörter.

Pentester nutzen automatisierte Scans und manuelle Tests, um kritische Systemschwachstellen aufzudecken. Einmal identifiziert, helfen Exploit-Tools dabei, unbefugten Zugriff auf sensible Daten oder Systeme zu erlangen.

Unternehmen können sich vor Angriffen schützen, indem sie Netzwerke und Webanwendungen regelmäßig mit Tools wie Wireshark testen. Auch die Analyse von offenen Ports und Netzwerkprotokollen ist wichtig.

Durch die Behebung allgemeiner Schwachstellen können Unternehmen die Sicherheit erhöhen, um unbefugten Zugriff auf ihre Ressourcen zu verhindern. Penetrationstester spielen eine Schlüsselrolle bei der Simulation realer Angriffsszenarien und der Berichterstattung über entdeckte Schwachstellen.

Exploitation-Tools sind in der sich ständig verändernden Cybersicherheitslandschaft von entscheidender Bedeutung, um Schwachstellen zu erkennen und zu beseitigen und Netzwerkumgebungen gegen potenzielle Bedrohungen zu stärken.

Die Bedeutung von Pentesting-Tools für die Cybersicherheit

Pentesting-Tools tragen zur Stärkung der Cybersicherheitsabwehr bei.

Sie identifizieren Schwachstellen in Netzwerkressourcen und Webanwendungen.

Tools wie Nmap, Nessus und Metasploit simulieren Angriffe aus der realen Welt.

So können kritische Schwachstellen aufgedeckt werden, die ausgenutzt werden könnten.

Sie analysieren Netzwerkprotokolle, offene Ports, Schwachstellen und Exploits.

Dies hilft bei der effektiven Priorisierung von Abhilfemaßnahmen.

Automatisierte Scanner wie Wireshark und Hashcat rationalisieren die Tests.

Sie erstellen umfassende Berichte über den Sicherheitsstatus.

Pentesting-Tools verbessern die Zusammenarbeit zwischen offensiven und defensiven Teams.

Erkenntnisse und Ergebnisse können gemeinsam genutzt werden, um die Sicherheitsabläufe zu verbessern.

Teams können zusammenarbeiten, um robuste Sicherheitsmaßnahmen umzusetzen.

Durch den Einsatz von Tools wie Aircrack-ng und John the Ripper können Sicherheitsteams ihre Abwehr stärken.

Gründliche Analysen, das Knacken von Passwörtern und das Erstellen von Fingerabdrücken von Webanwendungen verstärken die Abwehrkräfte.

Durch die Erstellung effektiver Berichte und kontinuierliche Tests können Sicherheitslücken proaktiv behoben werden.

Dadurch wird die digitale Infrastruktur vor möglichen Verstößen geschützt.

Zusammenarbeit zwischen offensiven und defensiven Sicherheitsteams

Bei Penetrationstests verwenden offensive Sicherheitsteams Tools wie Nmap, Wireshark, Nessus und Metasploit. Diese Tools helfen ihnen, Schwachstellen in Netzwerken, Datenbanken, Webanwendungen und anderen Ressourcen zu finden.

Die All-in-One-Plattform für effektives SEO

Hinter jedem erfolgreichen Unternehmen steht eine starke SEO-Kampagne. Aber bei den zahllosen Optimierungstools und -techniken, die zur Auswahl stehen, kann es schwierig sein, zu wissen, wo man anfangen soll. Nun, keine Angst mehr, denn ich habe genau das Richtige, um zu helfen. Ich präsentiere die Ranktracker All-in-One-Plattform für effektives SEO

Wir haben endlich die Registrierung zu Ranktracker absolut kostenlos geöffnet!

Ein kostenloses Konto erstellenOder melden Sie sich mit Ihren Anmeldedaten an

Durch kreatives Hacken von Systemen decken sie kritische Schwachstellen wie SQL-Injections, offene Ports und allgemeine Schwachstellen auf, die Angreifer ausnutzen könnten.

Sobald diese Schwachstellen gefunden sind, müssen offensive Sicherheitsteams die defensiven Sicherheitsteams über sie informieren. Diese Zusammenarbeit beinhaltet den Austausch detaillierter Berichte über Ausnutzungstechniken, Schwachstellen und empfohlene Arbeitsabläufe zur Verbesserung der Sicherheitsabwehr.

Strategien wie regelmäßige Treffen, die gemeinsame Analyse von Angriffsdaten und Schulungen zu neuen Pentesting-Tools wie Parrot OS oder Aircrack-ng können beiden Teams helfen, zusammenzuarbeiten. Diese Zusammenarbeit kann die Sicherheitsabwehr stärken und vor Cyber-Bedrohungen schützen, insbesondere in komplexen Umgebungen wie Cloud- oder drahtlosen Netzwerken.

Die wichtigsten Erkenntnisse

Entdecken Sie die wichtigsten Pentesting-Tools, die für Cybersicherheitsmaßnahmen wichtig sind. Diese Tools helfen, Schwachstellen in Systemen und Netzwerken zu finden, um die Sicherheit zu erhöhen.

Es gibt verschiedene Optionen, so dass Unternehmen die Werkzeuge auswählen können, die ihren Bedürfnissen entsprechen und ihre Sicherheit erhöhen. Das Ziel ist es, die allgemeine Sicherheit zu verbessern.